هندسة الخصوصية

هندسة الخصوصية هي مجال ناشئ حالياً، ويمكن وصفه بأنه على الأقل، مجال البرامج أو نظم المعلومات الذي يهدف إلى توفير المنهجيات والأدوات والتقنيات بحيث توفر النظم الهندسية مستويات مقبولة من الخصوصية. في الولايات المتحدة، يتم تحديد مستوى الخصوصية المقبول من حيث الامتثال للمتطلبات الوظيفية وغير الوظيفية المنصوص عليها من خلال سياسة الخصوصية ، بينما في الاتحاد الأوروبي، تحدد اللائحة العامة لحماية البيانات المتطلبات التي يجب الوفاء بها. في بقية العالم، تتغير المتطلبات وذلك وفقاً للتطبيقات المحلية لقوانين الخصوصية وحماية البيانات .

التعريف والمهام

تعريف هندسة الخصوصية التي قدمها المعهد الوطني للمعايير والتكنولوجيا (NIST) هو: [1]

تركز هندسة الخصوصية على تقديم الإرشادات والمهام التي يمكن استخدامها لتقليل المخاطر المتعلقة بالخصوصية، وتمكين المؤسسات من اتخاذ قرارات هادفة حول تخصيص الموارد والتنفيذ الفعال للضوابط في نظم المعلومات.

على الرغم من تطور الخصوصية كمجال قانوني، إلا أن هندسة الخصوصية قد برزت إلى الواجهة في السنوات الأخيرة، حيث أصبحت ضرورة تطبيق قوانين الخصوصية المذكورة في أنظمة المعلومات مطلباً محدداً لنشر أنظمة المعلومات هذه. على سبيل المثال، يحدد ويبرز IPEN [2] الموقف في هذا الصدد على النحو والشكل التالي:

"أحد أسباب عدم الاهتمام بقضايا الخصوصية في التطوير هو الافتقار إلى الأدوات المناسبة ونسيان استخدام أفضل الممارسات. يجب على المطورين تقديم الخدمات بسرعة من أجل تقليل الوقت اللازم للتسويق والجهد، وكثيراً ما يعيدون استخدام المكونات الحالية، على الرغم من عيوب الخصوصية. لسوء الحظ، هناك عدد قليل من لبنات البناء للتطبيقات والخدمات الملائمة للخصوصية، وغالباً ما يكون الأمان ضعيفاً أيضاً".

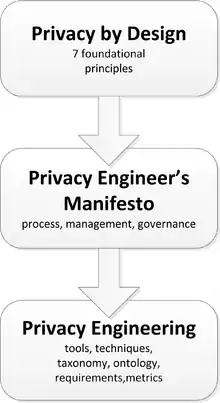

تتضمن هندسة الخصوصية [3] جوانب مثل إدارة العمليات، والأمن ، وعلم الوجود وهندسة البرمجيات . ينشأ التطبيق الفعلي [4] من هذه المتطلبات القانونية اللازمة وسياسات الخصوصية و "البيانات" مثل الخصوصية حسب التصميم .

نحو مزيد من مستويات التنفيذ، تستخدم هندسة الخصوصية تقنيات تعزيز الخصوصية لتمكين إخفاء الهوية وإلغاء تحديد البيانات. تتطلب هندسة الخصوصية نشر ممارسات هندسة أمنية مناسبة، ويمكن تنفيذ بعض جوانب الخصوصية باستخدام تقنيات الأمان. يعد تقييم تأثير الخصوصية أداة أخرى في هذا السياق ولا يعني استخدامها أن هندسة الخصوصية قد تمت ممارستها وتطبيقها.

أحد مجالات الاهتمام هو التعريف الصحيح وتطبيق مصطلحات مثل البيانات الشخصية، ومعلومات التعريف الشخصية، وإخفاء الهوية وإخفاء الهوية الزائفة التي تفتقر إلى المعاني الكافية والتفصيلية الكافية عند تطبيقها على البرامج وأنظمة المعلومات ومجموعات البيانات.

يتمثل الجانب الآخر لخصوصية نظام المعلومات في الاستخدام الأخلاقي لهذه الأنظمة مع الاهتمام بشكل خاص بالمراقبة وجمع البيانات الضخمة والذكاء الاصطناعي إلخ. ينادي بعض أعضاء هندسة الخصوصية والمهتمين بالخصوصية بالاتصال بفكرة الأخلاقيات الهندسية أو يرفضون إمكانية الخصوصية الهندسية في الأنظمة المخصصة للمراقبة.

الممارسات الأساسية

نظراً لأن هذا الحقل بالذات لا يزال في مراحله الأولى وتسيطر عليه الجوانب القانونية، فإن القائمة التالية تحدد فقط المجالات الأساسية التي تستند إليها هندسة الخصوصية:

- نمذجة تدفق البيانات

- دلالات

- المتطلبات الهندسية

- تقييم المخاطر

- إدارة الخصوصية والعمليات [5] [6]

- تطوير المصطلحات / التجميعات المناسبة للتعبير عن أنواع المعلومات واستخداماتها وأغراضها

- تقييم تأثير الخصوصية

على الرغم من عدم وجود تنمية متماسكة للمناطق المذكورة أعلاه، إلا أن الدورات التدريبية موجودة بالفعل [7] [8] [9] لتدريب هندسة الخصوصية. توفر ورشة العمل الدولية حول هندسة الخصوصية [10] التي تشترك في مشاركتها ندوة IEEE حول الأمن والخصوصية [11] مكاناً لمعالجة "الفجوة بين البحث والممارسة في تنظيم وتقييم مناهج التقاط ومعالجة مشاكل الخصوصية أثناء نظم المعلومات الهندسية" . [12]

جوانب المعلومات

كمنطقة خصوصية، تهتم هندسة الخصوصية بشكل خاص بمعالجة المعلومات عبر الجوانب أو التجميعات التالية وعلاقاتها [13] بتنفيذها في البرامج:

- تجميعات نوع المعلومات (على عكس أنواع المعلومات الشخصية أو الاجهزة)

- تجميعات معالجة البيانات

- دلالات المعلومات ومجموعات البيانات (انظر أيضا الضجيج وإخفاء الهوية )

- مصدر المعلومات [14] ، بما في ذلك مفهوم موضوع البيانات

- استخدام المعلومات

- الغرض من المعلومات، بمعنى: الجمع الاساسي مقابل الجمع الثانوي

- مفاهيم وحدة التحكم والمعالج [15]

- مفاهيم السلطة والهوية (ظاهريا لمصدر (مصادر) البيانات)

علاوة على ذلك، ما ورد أعلاه يوضح كيفية ما إذا كانت هندسة الخصوصية قد تؤثرعلى تصنيف الأمان وتصنيف المخاطر، وبالتالي فإن مستويات الحماية والتدفق داخل نظام ما يمكن قياسها أو حسابها.

تعاريف الخصوصية

كما ذكرنا سابقاً، الخصوصية هي مجال تهيمن عليه الجوانب القانونية ولكنها تتطلب التنفيذ باستخدام التقنيات الهندسية والتخصصات والمهارات. ظاهرياً، تأخذ هندسة الخصوصية كنظام عام أساسها في اعتبار الخصوصية ليس فقط كجانب قانوني أو جانب هندسي وتوحيدها ولكن أيضاً باستخدام المجالات التالية:

- الخصوصية كجانب فلسفي

- الخصوصية كجانب اقتصادي، خاصة نظرية اللعبة

- الخصوصية كجانب اجتماعي

الأساس القانوني

الدافع للتقدم التقني في هندسة الخصوصية ينبع من قوانين الخصوصية العامة والأفعال القانونية المختلفة:

- قانون الخصوصية لعام 1974

- قانون حماية الخصوصية لعام 1980

- قانون حماية خصوصية الفيديو

- قانون حماية الخصوصية على الإنترنت

- قانون حماية خصوصية الأطفال على الإنترنت

- قانون حماية خصوصية السائق

- قانون حماية الخصوصية الحميم

- قانون السجلات الهاتفية وحماية الخصوصية لعام 2006

- اللائحة العامة لحماية البيانات

إنظر أيضاً

- أمن المعلومات

- إدارة المخاطر

- سلامة النظام

- وحدة دورة MOOC مجانية ومفتوحة حول إدارة الخصوصية مع دورة خصوصية جامعة كارلستاد حسب التصميم عبر الإنترنت .

- الإبلاغ عن أخطاء ويندوز

ملاحظات ومراجع

- "Privacy Engineering at NIST". NIST. مؤرشف من الأصل في 18 يونيو 2017. اطلع عليه بتاريخ 03 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Internet Privacy Engineering Network. "Background and purpose". مؤرشف من الأصل في 18 مارس 2017. اطلع عليه بتاريخ 09 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Oliver, Ian (July 2014). Privacy Engineering: A Dataflow and Ontological Approach (الطبعة 1st). CreateSpace. ISBN 978-1497569713. مؤرشف من الأصل في 14 مارس 2018. اطلع عليه بتاريخ 03 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Gürses, Seda; Troncoso, Carmela; Diaz, Claudia (2011). Engineering Privacy by Design (PDF). International Conference on Privacy and Data Protection (CPDP) Book. مؤرشف من الأصل (PDF) في 3 أبريل 2015. اطلع عليه بتاريخ 11 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Dennedy, Fox, Finneran. The Privacy Engineer's Manifesto (الطبعة 1st). APress. ISBN 978-1-4302-6355-5. الوسيط

|CitationClass=تم تجاهله (مساعدة)صيانة CS1: أسماء متعددة: قائمة المؤلفون (link) - MITRE Corp. "Privacy Engineering Framework". مؤرشف من الأصل في 18 سبتمبر 2016. اطلع عليه بتاريخ 04 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "MSIT-Privacy Engineering". Carnegie Mellon University. مؤرشف من الأصل في 12 أغسطس 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Oliver, Ian. "Introduction to Privacy and Privacy Engineering". EIT Summer School, University of Brighton. مؤرشف من الأصل في 12 مايو 2016. اطلع عليه بتاريخ 09 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "Privacy Engineering". cybersecurity.berkeley.edu (باللغة الإنجليزية). University of California, Berkeley. مؤرشف من الأصل في 19 يوليو 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "International Workshop on Privacy Engineering". IEEE Security. مؤرشف من الأصل في 28 أغسطس 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "IEEE Symposium on Security and Privacy". IEEE Security. مؤرشف من الأصل في 7 سبتمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Gurses, Del Alamo (Mar 2016). "Privacy Engineering: Shaping an Emerging Field of Research and Practice". IEEE Security and Privacy. 14 (2). الوسيط

|CitationClass=تم تجاهله (مساعدة) - Stanford Encyclopedia of Philosophy. "Semantic Conceptions of Information". مؤرشف من الأصل في 19 أغسطس 2019. اطلع عليه بتاريخ 09 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Paul Groth, Luc Moreau. "An Overview of the PROV Family of Documents". W3C. مؤرشف من الأصل في 9 أغسطس 2019. اطلع عليه بتاريخ 10 مايو 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Article 29 Data Protection Working Party (16 February 2010). "Opinion 1/2010 on the concepts of "controller" and "processor"". 00264/10/EN WP 169. الوسيط

|CitationClass=تم تجاهله (مساعدة); Cite journal requires|journal=(مساعدة)

- بوابة إنترنت