تشبيك

التشبيك أوتركيب الشبكات[ar 1] أو المشابكة[ar 2] (بالإنجليزية: Internetworking) هو توصيل شبكتين أو أكثر مع بعضها البعض، بحيث يمكن للمستخدمين في كل شبكة الوصول إلى الموارد في الشبكات الأخرى،[1] يمكن أن تكون الشبكات الموصولة متشابهة، أي تشغل البروتوكولات نفسها أو مختلفة، تُشغِّل بروتوكولات مختلفة.[2]

طُوِّر مفهوم التشبيك مع تطور شبكات البيانات منذ بدايات سبعينيات القرن العشرين، وكان الهدف الأساسي منه هو ربط شبكات البيانات المختلفة بعضها مع بعض بما يسمح لها بتبادل رزم البيانات. طورت وكالة مشاريع البحوث المتطورة الدفاعية نموذجها الخاص الذي ضمَّ بروتوكولاً يُقدم وظيفة التشبيك إلى جانب خدمات أخرى، ثم تلا ذلك وضع نموذج الربط البيني للأنظمة المفتوحة طبقي، فجُزِّأ البروتوكول السابق إلى بروتوكولين يعملان في طبقتي النقل والشبكة.[3]

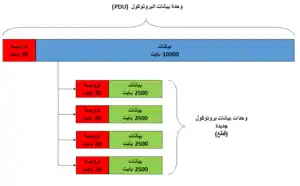

التشبيك هو من خدمة من خدمات طبقة الشبكة حسب نموذج الربط البيني للأنظمة المفتوحة، ينظمها بروتوكول يُسمى بروتوكول التشبيك من خلال أَداء الوظائف التالية: تحديد نمط الاتصال المدعوم في الشبكة وتحديد جودة الخدمة وعنونة المضيفين المتصلين مع الشبكة بشكل فريد ومتمايز وتقطيع رزم البيانات وإعادة تجميعها، وتنضيد بيانات بروتوكولات الطبقات العليا لتمكينها من الوصول إلى خدمات الطبقات السفلى والتوجيه حسب المصدر والتحكم بالتدفق.[4]

من الأمثلة عن بروتوكولات التشبيك: الإصداران الرابع[5] والسادس[6] من بروتوكول الإنترنت.

التعريف وأصل التسمية

التشبيك (بالإنجليزية: Internetworking) هو ربط شبكتين أو أكثر تستعملان بروتوكولات مختلفة بواسطة بوابة أو مُوجِّه بطريقة يمكن للمُستخدمين المَوجودين في أي شبكة الوصول إلى الموارد الحاسوبية في الشبكات الأخرى،[1] وهو حسب تعريف معجم الحاسبات: "توصيل أكثر من شبكة حاسبات لتكوين شبكة أكبر عالية المستوى". [ar 1] أما معجم المورد فيقول أن المُشابَكة (بالإنجليزية: Networking) هي إنشاء شبكة حواسب أو استخدامها.[ar 2]

وأصل كلمة تشبيك من الإنجليزية (Inter-) وهي بادئة تعني على نحو متبادل أو تشير لحصول ما بعدها بين شيئين أو أكثر،[ar 3] ومن (network) وهو اسم يعني شبكة الحواسب.[ar 2] وأما كلمة تشبيك في العربية، فهي مصدر "شَبَّك" وشَبَّك الأشياء، يُشَبِّكُها تَشْبِيكاً أي بالغ في إدخال بعضها في بعض، والشبكة هي كلُّ مُتداخلٍ مُتشابك نحو شبكة الهاتف،[ar 4] وجاء في لسان العرب شَبَك يَشْبِكُ شبكاً أي أنشب بعضه في بعض وأدخله، والشَّبْكُ هو الخلط والتداخل ومنه تشبيك الأصابع.[ar 5]

نبذة تاريخية

-ar.svg.png.webp)

في عام 1964م طرح بول باران فكرة جديدة لإنشاء شبكات الاتصالات، فعوضاً عن مبدأ تبديل الدارات (بالإنجليزية: Circuit Switching) القائم على نموذج مركزي تُشرف فيه عقدة واحدة على إنشاء وإدارة وإغلاق قنوات الاتصالات الفيزيائية التي تخصص واحدة منها لكل اتصال، اقترح باران نموذجاً مُوزَّعاً لا يوجد فيه قنوات اتصالات فيزيائية مُخصصة للطرفيات، وبدلاً من ذلك عرَّف باران مبدأ الرسالة المُجمَّعة (بالإنجليزية: Block Message). حسب هذا المبدأ، تقوم الطرفيات بتجميع البيانات التي ترغب في إرسالها عبر الشبكة ثُمَّ تُرسلها عبر الشبكة على شكل دفعات هي الرسائل المجمعة، واقترح باران أن يكون طول الرسالة 1024 بت وأن تُقسَّم إلى قسمين: قسم البيانات وقسم المعلومات الإدارية (بالإنجليزية: House keeping information)،[7] تطور هذا المبدأ لاحقاً فُسمِّيت الرسالة المُجمَّعة رزمة بيانات وأصبح المبدأ يُسمىّ تبديل الرزم. [8]

تبنَّت وكالة مشاريع البحوث المتطورة الدفاعية، المَعرُوفة اختصاراً بالاسم داربا، مفهوم تبديل الرزم، وعملت منذ بداية السبعينات على تطوير الأربانت، وهي شبكة بيانات متباعدة ضمت مجموعة متنوعة من شبكات البيانات غير المُتجانسة من شبكات الأقمار الصناعية والشبكات الراديوية والمحلية. بوجود هذا التنوع، ظهرت الحاجة إلى ربط هذه الشبكات بعضها مع بعض للسماح لها بتبادل رزم البيانات فيما بينها اعتماداً على الفلسفة التالية: توصيل الشبكات غير المتجانسة كما هي، أي دون طلب إجراء تغيرات داخلية في أيٍّ منها.[3]

في عام 1974م، قدم روبرت خان وفينت سيرف ورقة بحثية تضمَّنت وصفاً عاماً لنموذج شبكة بيانات تتكون من مجموعة من المضيفين التي يحتوي كل منها مجموعة من العمليات (بالإنجليزية: Process) التي تُولِّد البيانات، ويتصل هؤلاء المضيفيون بعضهم ببعض لتشكيل شبكات بيانات متنوعة في بنيتها، لكن يُمكن وَصلُها مع بعضها البعض عبر عقد وسطية تسمى البوابات، ويجري تبادل وحدات بيانات بين المضيفين عبر هذه البوابات،[9] ووصفت الورقة االبحثية الاختلافات الموجودة بين شبكات البيانات كما يأتي:[10]

- قد تستخدم شبكات البيانات نظم عنونة مُختلفة للمضيفين، وهناك حاجة لنظام عنونة موحدة ليكون بإمكان مُضيفين من شبكتين مُختلِفتين التواصل فيما بينهما.

- قد يكون للمضيفين في شبكات مختلفة قدرة على التعامل مع أحجام صغرى متنوعة من وحدات البيانات، ويلزم أن يكون هناك حجم أصغر مُتفق عليه لوحدات البيانات المتبادلة بين مضيفين موجودين في شبكتين مختلفتين.

- قد تختلف طريقة تحديد نجاح أو فشل نقل البيانات بين الشبكات المختلفة، والأمر نفسه في الأمور التي تتعلق بتقييم أداء الشبكة، خاصةً في مسائل مثل أزمنة التأخير المقبولة.

- ربما تُفْقَد وحدات البيانات أو يتغير محتواها في أَثناء نقلها لأسباب متنوعة قد تختلف من شبكة لأخرى، ويلزم أن يكون هناك اتصال بين الطرفيات لإنشاء آلية لإعادة إرسال أو استعادة البيانات المفقودة.

- تختلف المعلومات المرتبطة بحالة الشبكة وبالتوجيه وبتحديد الأخطاء من شبكة لأخرى.

واقترح الاثنان، أي خان وسيرف، إمكانية معالجة هذه الاختلافات على حدود كل شبكة، أي في البوابات وفي المضيفين، واقترحا تطوير بروتوكول مُخصص يدعم عملية التشيبيك ويعالج الاختلافات السابقة.[11]

-ar.svg.png.webp)

تتابع العمل في وكالة مشاريع البحوث المتطورة الدفاعية تحت الفلسفة التالية: مُتطلبات دُنيا من الشبكات تقتصر على تقديم مجموعة بسيطة من الخدمات لرزم البيانات متمحورة حول نقل الرزم بمعدل عالٍ لكن دون ضمان وثوقية تامة. حسب هذه الفلسفة أيضاً، تُربط الشبكات المختلفة مع بعضها البعض باستعمال البوابات، وهي حواسب مخصصة لتوجيه البيانات عبر الشبكات، وتظهر في كل شبكة وكأنها مشترك محلي.[3] وطور نموذج لشبكة بيانات معتمدة على هذا الفلسفة سُمي نموذج شبكة كاتنت (بالإنجليزية: Catenet).(102)[12] بالإضافة لذلك، كانت هناك شبكات بيانات اعتمدت المبادئ نفسها وأضافت عليها مجموعة من التحسينات ومنها شبكة سيكلاد الفرنسية التي يُنسب لمطورها استعمال مصطلح حزمة البيانات (بالإنجليزية: Datagram) للمرة الأولى في أدبيات شبكات الحاسب .[13]

نتيجة لوجود أنظمة وشبكات متنوعة صنعها أو طورها أطراف مختلفون، استشعرت المنظمة الدولية للمعايير الحاجة لوضع معيار موحد لشبكات البيانات غير المتجانسة، فأنشأت لجنة فرعية مخصصة هي SC16 في العام 1977م من أجل وضع معيار موحد لربط الأنظمة المتنوعة مع بعضها البعض تحت اسم "الربط البيني للأنظمة المفتوحة" (بالإنجليزية: Open Systems Interconnection)، وقد اختيرت كلمة مفتوحة بعناية لتُشدد على أن الوصول إلى أي نظام يتبع هذا المعيار سيكون متاحاً من أي نظام آخر يدعم المعيار نفسه.[14] حصل الاجتماع الأول في شهر مارس 1978م، وقدمت الاقتراحات الأولية للمعيار على شكل نموذج طبقي مكون من سبع طبقات تغطي كل منها مجموعة محددة من الوظائف.[15] وبعد 18 شهراً، طرحت النسخة الأولى من المعيار تحت "عنوان نموذج مرجعي للربط بين الأنظمة المفتوحة"، وعالجت الطبقتان الثالثة وهي طبقة الشبكة والرابعة وهي طبقة النقل الإشكالات السابقة، وتخصصت طبقة الشبكة في الاهتمام بإنجاز وظيفة التشبيك.[14]

بناءً على الفلسفة السابقة، طوَّرت داربا الإصدار الرابع من بروتوكول الإنترنت IPv4 في عام 1980 ليكون بروتوكول التشبيك في شبكتها المُسماة الأربانت،[16] ودُعمت الوظائف التي يقدمها بواسطة بروتوكول نقل هو بروتوكول التحكم بالنقل.[17] في حين طورت اللجنة الاستشارية للاتصال الصوتي والبياني الدولي CCITT نموذج الشبكة الخاص بها وسمته إكس 25 (بالإنجليزية: X.25)، ويقدم هذا النموذج مقاربة مختلفة للتشبيك تعتمد بشكل أساسي على إنشاء قنوات افتراضية (بالإنجليزية: Virtual circuit) عبر الشبكات المختلفة لتصل بين الطرفيات.[18]

بنية الشبكة

مقالات مفصلة: راوتر (شبكات)

مقالات مفصلة: راوتر (شبكات)- تغليف (شبكات)

- تقطيع (شبكات)

- توجيه (شبكات)

-ar.svg.png.webp)

-ar.svg.png.webp)

-ar.svg.png.webp)

تتكون شبكة بيانات نموذجية من مجموعة الموارد الحاسوبية مثل الطرفيات أو الحواسب ويُشار لها عادة باسم المضيفين ومجموعة من البوابات أو المُوجِّهات تَضمُّ بوابة واحدة على الأقل تدعم تقنية تبديل الرزم، ومن مجموعة من وسائط الاتصال التي تصل بين البوابات نفسها وبينها وبين المضيفين. ينشط في المضيفين عدد من العمليات التي تحتاج إلى الاتصال مع بعضها البعض عبر الشبكة. لتحقيق ذلك، يتبادل المضيفون وحدات من البيانات ذات ححم أعظم ثابت، تسمى رزم البيانات، في كل منها عنوانا مصدرٍ ووجهة، ويجري تحديد مسار هذه الرزم بين المصدر والوجهة وفق عملية تُسمَّى التوجيه.[9]

يُستخدم بروتوكول التشبيك نفسه في المضيفين.[11] توجد العمليات في المضيف، وهي مصادر البيانات الابتدائية وهي أيضاً وجهتها النهائية. بصورة عامة، يحصل انتقال البيانات من عملية مصدر موجودة في أحد المضيفين إلى عملية وجهة في مضيف آخر.[9]

البوابة هي نقطة اتصال مشتركة تربط بين شبكتين تُشغِّلان بروتوكولا وصل مُختلفين،[19] وهي مُصطلح مكافئ لكلمة مُوجِّه عامل على مستوى طبقة الشبكة، وكان فينت سيرف وروبرت خان هما أول من استعمل هذا المصطلح في عام 1974م للإشارة إلى الأداة البينية التي تربط بين الشبكات المُختلفة.[20]

عملياً، تتألف البوابة من قسمين على الأقل، يمثِّل كل منهما مُضيفاً مستقلاً مُتصلاً مع شبكة بيانات، تتصل هذه الأقسام مع بعضها عبر بروتوكول التشبيك وتحصل عملية نقل البيانات الواردة إلى أحدها إلى قسم آخر بعد إنجاز عملية التوجيه التي تتطلب معرفة البوابة بالعناوين المُستعملة في كل شبكة من الشبكات التي تتصل معها، ولذلك فإن وجود آلية عنونة مُوحَّدة في الشبكات المختلفة التي يجري ربطها جميعاً هي مسألة حيوية لنجاح عملية التوجيه.[11]

يجب أن تكون البوابات قادرة أيضاً على القيام بعملية تغليف البيانات وفك تغليفها، وفي الأخيرة يجري استخلاص رزمة البيانات القادمة من شبكة ما من إطار البيانات الذي وردت فيه، ثم يُعاد تغليفها ضمن إطار جديد حسب نتيجة عملية التوجيه. وتسمَّى هذه البوابات أيضاً بوابات تغيير وسط الاتصال (بالإنجليزية: Media-conversion gateway) لأنها قد تنقل رزم بيانات بين شبكات ذات أوساط مختلفة، سلكية ولاسلكية مثلاً.[21]

بالإضافة لذلك، يلزم أن تكون البوابة قادرة على القيام بعملية تقطيع رزم البيانات، وذلك من أجل الحالات التي يتخذ فيها قرار لتوجيه رزمة ما عبر شبكة ما ويكون فيها حجم الرزمة أكبر من حجم النقل الأعظم المسموح في تلك الشبكة. وعلى البوابة عندها أن تقوم بتقطيع رزمة البيانات إلى رزم بيانات أصغر، ثم إرسالها عبر الشبكة.[22]

تحصل العنونة والتوجيه على مستوى الطبقة الثالثة من نموذج الربط البيني للأنظمة المفتوحة، ويقوم بروتوكول التشبيك بعملية العنونة، أما التوجيه فيقوم به بروتوكول متخصص يُسمى بروتوكول التوجيه.[23]

وظائف بروتوكول التشبيك

دعم نمط اتصال

طالع أيضًا: اتصال مهيأ

طالع أيضًا: اتصال مهيأ- اتصال غير مهيأ

يشير نمط الاتصال إلى خدمة الاتصال المُقدَّم من بروتوكول التشبيك، والذي يدعم اتصالاً مُهيَّأً أو غير مُهيَّأٍ.[24]

- الاتصال المهيأ: ويعني أن إنشاء قناة الاتصال يمر بثلاث مراحل: تأسيس القناة ونقل للبيانات عبرها ثم إغلاقها عند الانتهاء، ويتطلب ذلك إنشاءً مُسبقاً للاتصال قبل البدء بتبادل البيانات ومتابعةً له حتى نهايته.[25] يقدم هذا الاتصال عدداً من الميزات منها إمكانية الحجز المُسبق للموارد واستعمال أكثر فعالية لعرض النطاق المتاح بسبب إمكانية التحكم بالتدفق. ولكن هذه الميزات تترافق مع زيادة في تعقيد في عمل البروتوكول الذي يدعم هذا الاتصال وفي البوابات أيضاً، بالإضافة إلى حصول تأخير في توصيل البيانات إلى وجهتها النهائية. يمكن أن يكون الاتصال غير المُهيَّأ مَوثُوقاً أو غير موثوق (1).

- الاتصال غير المُهيأ: ويعني أن إرسال رزم البيانات يتطلب تزويد الطرفيات بعنواني المصدر والوجهة فقط، وسيضاف هذان العنوانان بعدها إلى رزم بيانات كلها، ولا يكون هناك إلزامٌ لبروتوكول التشبيك بإنشاء اتصال مباشر بين المصدر والوجهة قبل البدء بإرسال البيانات، وليس هناك مراقبة لحركة البيانات فيما بينهما.[25] يتميز هذا الاتصال بصورة أساسية ببساطة البنية المطلوبة لإدارته، وخاصةً في البوابات، وبقدرته على توفير معدل نقل مرتفع يناسب التطبيقات التي تتطلب عرض نطاق كبير. ولكن الاتصال غير المُهيأ غير موثوق، أي يحتاج بروتوكول التشيبيك الذي يدعم هذا النمط من الاتصال إلى تأمين وثوقية للاتصال والتي يمكن أن يحصل عليها من بروتوكول نقل يعمل في الطبقة الرابعة من نموذج الاتصال المرجعي. بالإضافة لذلك، فإن رزم البيانات قد تصل إلى وجهتها بترتيب مخالف لترتيب إرسالها، ويكون على المضيف الوجهة إعادة ترتيبها لاستخراج البيانات المرسلة بشكل صحيح.

جودة الخدمة

مقالة مفصلة: جودة الخدمة

مقالة مفصلة: جودة الخدمة

جودة الخدمة (بالإنجليزية: Quality of Service اختصاراً QoS) هي المتطلبات التي يلزم من الشبكة تأمنيها من أجل دعم تطبيق معين. تتنوع التطبيقات، ويكون لها بالتالي متطلبات مختلفة، كما تتنوع بنية الشبكات وتكون بذلك قادرة على تأمين جودة خدمة متفاوتة.[26] إنَّ تأمين جودة خدمة محددة في طبقة الشبكة هو مسألة معقدة لأن هذه الطبقة تربط بين شبكات متنوعة في بنيتها، وقد تكون جودة الخدمة المدعومة عبرها متفاوتة.[27]

يمكن أن يدعم بروتوكول التشبيك وثوقية محددة من خلال العمل بنمط الاتصال المهيأ، وإذا تباينت الموثوقية المدعومة في عدة شبكات يمكن تصويب ذلك عبر استعمال بروتوكول نقل يقدم خدمة الموثوقية أيضاً. أما ضبط متطلبات أخرى مثل معدل الإنتاجية (بالإنجليزية: Throughput) والتأخير (بالإنجليزية: Delay) فهو صعب جداً وقد يكون مستحيلاً في طبقة الشبكة. فمثلاً في ما يخص معدل الإنتاجية، يمكن تصحيح الخطأ في بعض الحالات فقط عندما تدعم بنية الشبكة حلولاً مثل توزيع الحمل على عدة مسارات متوازية بدلاً من مسار وحيد لتعويض نقص المعدل الحاصل، أما في ما يخص التأخير، فما إن يحصل، حتى لا يعود بالإمكان تداركه.[27]

العنونة

عنوان الشبكة هو مُعرِّف فريد يُميِّز مضيفاً أو عقدة محددة في الشبكة،[28] إذا كانت العناوين موزعة وفق آلية محددة، فإن عنوان الشبكة يمكن أن يساعد في تحديد موقع المضيف.[29] هناك حاجة ماسة في شبكات البيانات لاتباع معيار موحد للعنونة على مستوى طبقة الشبكة لتعريف العقد والطرفيات التي تتصل مع الشبكة بشكل فريد، ويُحدد بروتوكول التشيبيك كيفية توليد واستعمال عناوين الشبكة من خلال الإجابة عن الأسئلة التالية:[30]

- ما هو طول عنوان الشبكة وما هو حجم فضاء العناوين؟ يلزم أن يكون حجم الفضاء كافياً ليغطي حاجة الشبكة الحالية والمستقبلية.

- ما هي طريقة ترميز العنوان؟ هل هو بتات ثنائية أو خانات عشرية هل يحتوي محارف؟

- ما هي الهرمية المتبعة في تقسيم فضاء العناوين؟ يُستحسن أن يكون للعناوين بنية هرمية متوافقة مع طوبولوجيا الشبكة، حيث تشترك الطرفيات المتقاربة مكانياً بأجزاء من عناوينها.

التقطيع وإعادة التجميع

مقالة مفصلة: تقطيع (شبكات)

مقالة مفصلة: تقطيع (شبكات)

التقطيع (بالإنجليزية: Fragmentation) في طبقة الشبكة هو تقسيم رزمة بيانات ما إلى رزمتي بيانات أو أكثر، أما إعادة التجميع (بالإنجليزية: Reassembly) هو عملية جمع القطع السابقة بعضها البعض وإعادة تشيكل رزمة البيانات الأصلية.[31] تظهر الحاجة إلى التقطيع عند نقل رزم بيانات عبر شبكة واحدة أو أكثر إذا كان حجم النقل الأعظم فيها أصغر من حجم رزم البيانات.[32]

هناك منهجان لإنجاز هذه العملية:[30]

- التقطيع والتجميع في حدود الشبكة (بالإنجليزية: Intranetwork): وفيها تُقطَّع رزم البيانات مباشرة قبل إرسالها إلى عبر شبكة ما، ويعاد تجميعها لإنشاء الرزم الأصلية مباشرة بعد خروجها من تلك الشبكة

- التقطيع والتجميع العابران للشبكة (بالإنجليزية: Transnetwork): وفيها تُقطع رزم البيانات مباشرة قبل إرسالها عبر شبكة ما، ويعاد وتجميعها في الوجهة النهائية أو في عقدة ما قبل ذلك، أي ليس بالضرورة أن يصار إلى تجميعها فور خروجها من الشبكة التي أرسلت عبرها أولاً.

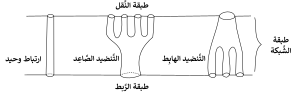

التنضيد

يعمل بروتوكول التشبيك في طبقة الشبكة التي تقع أسفل طبقة النقل وأعلى طبقة الوصلة. قد يكون هناك حالات يدعم فيها المُضيف أكثر من بروتوكول نقل أو أكثر من بروتوكول وَصل، أو قد توجد الحالتان معاً، وفي هذه الحالات يجب أن يساعد البروتوكول في تنضيد تدفق البيانات القادمة من وحدة النقل إلى وحدة الوصلة عبر وحدة الشبكة وبالعكس، أي تحديد مسار البيانات عبر النموذج سواء في طبقة الشبكة كانت قادمة من طبقة النقل هبوطاً في النموج أو من طبقة الوصلة صعوداً، وإذا كان عدد المسارات المتاحة في طبقة النقل هو n وفي طبقة الوَصلة هو m، فإن البروتوكول يعمل، حسب حركة البيانات: منضداً (n إلى m) إذا كانت الحركة هبوطاً، ومفكك تنضيد (m إلى n) إذا كانت الحركة صعوداً.[33]

يمكن أن تُبنى مسارات البيانات عبر طبقة الشبكة وفق ثلاث حالات:[34]

- ارتباط واحد، أي يكون هناك مسار وحيد بين طبقة النقل وطبقة الوصلة عبر طبقة الشبكة.

- التنضيد الهابط (بالإنجليزية: downward multiplexing) أو الفلق (بالإنجليزية: Spliting) ويكون هناك بروتوكول وحيد في طبقة النقل وعدة بروتوكولات في طبقة الوصلة.

- التنضيد الصاعد (بالإنجليزية: Upward multiplexing)، ويكون هناك بروتوكول وحيد في طبقة الوصلة وعدة بروتوكولات في طبقة النقل.

التوجيه حسب المصدر وتسجيل المسار

التوجيه حسب المصدر (بالإنجليزية: Source Routing) هو طريقة لتوجيه رزم البيانات يقوم الطرف الذي يُولد الرزم، أي المصدر، بتحديد المسار الذي ستسلكه عند انتقالها بين المصدر والوجهة، وغالباً ما تكون معلومات المسار هي عناوين العقد المتتابعة التي تشكله. أمَّا تسجيل المسار فهو إمكانية إضافة معلومات تخص المسار الي تسلكه رزمة بيانات ما إلى ترويستها.[35][36]

يمنح التوجيه حسب المصدر مصدرَ رزمة البيانات إمكانية للتحكم بمسارها وبالتالي منعها من عبور شبكات تخضع لمؤسسات محددة، أو شبكة ما تحتوي إجراءات أمنية قد تؤخر أو تعيق مرور الرزمة أو تمنعه. أما تسجيل المسار، فيمكن أن يُستخدم من أجل تحديد المسار الذي سلكته رزمة بيانات ما بين مصدر ووجهة من أجل إرسال رزم الرد، خاصة في الحالتين التي يكون المسار فيها غير معلوماً وعندما تكون الوجهة متحركة.[35]

إن التوجيه حسب المصدر وتسجيل المسار هما وظيفتان من وظائف طبقة الشبكة حسب نموذج الاتصال المعياري، ويمكن أن يدعم بروتوكول التشبيك هاتان الخدمتان.[35]

التحكم بالتدفق

مقالة مفصلة: تحكم بالتدفق (شبكات)

مقالة مفصلة: تحكم بالتدفق (شبكات)

في شبكات البيانات، تدفق البيانات هو تتابع من رزم البيانات المُرسلة من مصدر محدد إلى وجهة بث فريد أو مجموعاتي أو البث نحو الأقرب [الإنجليزية].[37] أمَّا التحكم بالتدفق (بالإنجليزية: Flow control) فهو ضبط حركة رزمة البيانات التي تعبر شبكة بيانات ما بطريقة تكفل عدم حصول ازدحام بينها.[38] إن التحكم بالتدفق هو وظيقة ضرورية في شبكات البيانات لضمات عدم فقدان البيانات بسبب امتلاء الذاكرة في بوابة ما على مسار الرزمة في الشبكة أو في الوجهة النهائية، يجب أيضاً التمييز بين التحكم بالتدفق والتحكم بالازدحام، فالأول يُستعمل من لتقليل احتمال التخلص من البيانات. في حين يُستعمل الثاني من أجل لتحديد ما الذي يجب التخلص منه إذا كانت العملية إلزاميةً.[39]

تعتمد بروتوكولات التشبيك على طريقة تسمى الضغط الخلفي (بالإنجليزية: Back Pressure) من أجل التحكم بالتدفق، وهي تشبه من حيث المبدأ تجميع الماء في أنبوب خلف صمام. في هذه الطريقة تحتفظ البوابات بالقدرة على تقييد حركة البيانات بصورة مؤقتة سواء كانت قادمة من شبكات محددة أو ذاهبة إليها، ويمكن أن تحصل عملية التقييد على أساس التدفق وفي هذه الحالة يجب أن تكون البوابة على دراية بحالة التدفق، كما يمكن أن تحصل العملية على أساس المنفذ الذي ترد البيانات منه أو تخرج إليه، ويحتاج كلا الوضعين إلى قيام البوابة بمراقبة ذاكرة التخزين المخصص لكل تدفق أو منفذ.[39]

إن التحكم بالتدفق بالغ الأهمية في طبقة الشبكة لأن هناك حاجة دائمة لوجود طريقة لوقف أي سلوك منحرف قد يقوم به مستخدم أو عدة مستخدمون للشبكة، مثل غمر الشبكة بكمية كبيرة من البيانات بهدف التأثير على أدائها.[39]

أمثلة

الإصدار الرابع من بروتوكول الإنترنت

مقالة مفصلة: بروتوكول الإنترنت (الإصدار الرابع)

مقالة مفصلة: بروتوكول الإنترنت (الإصدار الرابع)

| الإصدار الرابع من بروتوكول الإنترنت | |

|---|---|

| (بالإنجليزية: Internet Protocol version 4) | |

ترويسة الإصدار الرابع من بروتوكول الإنترنت | |

| اختصار | IPv4 |

| الوظيفة | بروتوكول تشبيك |

| المُطوِّر | وكالة مشاريع البحوث المتطورة الدفاعية |

| التاريخ | 1981م |

| طبقة نموذج الربط البيني للأنظمة المفتوحة | طبقة الشبكة |

| وثيقة طلب التعليقات | RFC 791 |

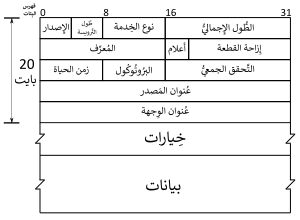

الإصدار الرابع من بروتوكول الإنترنت (بالإنجليزية: Internet Protocol version 4 اختصاراً IPv4) هو بروتوكول تشبيك يعمل في شبكات البيانات ويقدم خدمات العنونة والتقطيع والتنضيد،[40] طُوّر هذا البروتوكول في عام 1981م بصفته جزءاً من عمل وكالة مشاريع البحوث المتطورة الدفاعية.[5]

يدعم الإصدار الرابع من بروتوكول الإنترنت نمط اتصال غير مُهيَّأ، ولكن يمكن تأمين الموثوقية باستعمال بروتوكول التحكم في النقل في طبقة النقل، ليقوم عندها بتأسيس وإدارة وإغلاق قنوات الاتصال. بالإضافة لذلك، يُخصص البروتوكول حقلاً في ترويسته هو لتحديد جودة الخدمة، ويمكن ضبط محددات الأحقية والإنتاجية والتأخير والموثوقية في ذلك الحقل. [41]

يُعرِّف البروتوكول فضاءً للعناوين يمثل مجموعة عناوين بروتوكول الإنترنت كلها، وهي تضمّ 232 عنواناً، أي حوالي 4.3 مليار عنوان تقريباً.[42] وأمَّا عنوان بروتوكول الإنترنت فهو مُعرّف رقمي، طوله 32 بت، غالباً ما يكتب بالنظام العشري المُنقَّط [الإنجليزية]، ولكنه قد يكتب بالنظام الثنائي أيضاً، يقسّم كل عنوان إلى أربع أقسام تُسمّى خانات (بالإنجليزية: Octet)، طول كل منها 8 بتات.[43]

تصف محددات البروتوكول آليةً لتقطيع رزم البيانات في المصدر أو في البوابات ولإعادة تجميعها في الوجهة النهائية. يحدد البروتوكول طولاً أصغرياً يلزم على جميع الوحدات التي تشغله أن تدعمه وهو 576 بايتاً لرزمة البيانات،[44] بالإضافة لوجود طول أعظمي نظري للرزمة هو 65536 بايت، وتتراوح قيمة حجم النقل الأعظم في شبكة ما بين القيمتين السابقتين.[45]

يخصص البروتوكل حقلاً بطول 8 بت في ترويسته لدعم وظيفة التنضيد، وهذا الحقل هو حقل البروتوكول، وتُحدد الهيئة المانحة لعناوين وأرقام الإنترنت قيم التراميز والمُستعملة وبروتوكولات الطبقات العليا المقابلة المُقابلة لها.[46] بالإضافة لذلك، يُخصص البروتوكول خيارين لدعم تسجيل المسار والتوجيه حسب المصدر وهما الخياران رقم 7 و 9 على الترتيب من قائمة خيارات البروتوكول. ليس هناك أي آلية في الإصدار الرابع من بروتوكول الإنترنت لدعم التحكم بالتدفق. [47]

الإصدار السادس من بروتوكول الإنترنت

مقالة مفصلة: بروتوكول الإنترنت (الإصدار السادس)

مقالة مفصلة: بروتوكول الإنترنت (الإصدار السادس)

| الإصدار السادس من بروتوكول الإنترنت | |

|---|---|

| (بالإنجليزية: Internet Protocol version 6) | |

ترويسة الإصدار السادس من بروتوكول الإنترنت | |

| اختصار | IPv6 |

| الوظيفة | بروتوكول تشبيك |

| المُطوِّر | مجموعة مهندسي الإنترنت |

| التاريخ | ديسمبر 1995م |

| تأثَّر بـ | الإصدار الرابع من بروتوكول الإنترنت |

| طبقة نموذج الربط البيني للأنظمة المفتوحة | طبقة الشبكة |

| وثيقة طلب التعليقات | RFC 8200 |

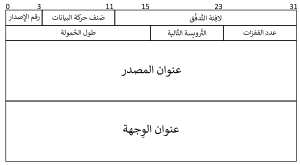

الإصدار السادس من بروتوكول الإنترنت (بالإنجليزية: Internet Protocol Version 6 اختصاراً IPv6) هو بروتوكول تشبيك يُستعمل في شبكات البيانات ويقدم خدمات العنونة والتقطيع والتنضيد والتحكم بالتدفق. طوِّر الإصدار السادس في عام 1995م على يد مجموعة مهندسي الإنترنت بصفته حلاً نهائياً لمشكلة استنفاد فضاء عناوين الإصدار الرابع من بروتوكول الإنترنت.[48]

يدعم الإصدار السادس من بروتوكول الإنترنت نمط اتصال غير مهيأ، ويمكن الاستعانة ببروتوكول نقل مثل بروتوكول التحكم في لنقل لتأمين وثوقية الاتصال. بالإضافة لذلك، تخصص مُحددات البروتوكول حقلاً بطول 8 بت في ترويسة البروتوكول من أجل تقديم وظيفة جودة الخدمة، ويُسمى هذا الحقل صنف حركة البيانات (بالإنجليزية: Traffic class)، وحقلاً لتنظيم التحكم بالتدفق هو حقل لافتة التدفق (بالإنجليزية: Flow label) وطوله 20 بت.[49]

يُعرِّف البروتوكول فضاءً من العناوين يضم 3.4x1038 حوالي عنواناً طول كل منها 128 بتاً، تكتب عناوين البروتوكول باستعمال النظام العد ستة العشري.[50]

نظرياً، يمكن أن يصل طول رزمة بيانات البروتوكول إلى 4 جيغا بايت،[45] ولكن يستطيع البروتوكول اكتشاف أصغر قيمة لحجم النقل الأعظم لمسار أي رزمة بيانات قبل إرسالها باستعمال آلية مخصصة لذلك، وبذلك يقوم المضيف المصدر بتوليد رزم بيانات بأحجام متناسبة مع ذلك، ولا يحصل التقطيع في البوابات، ويجب على المضيف الوجهة عندها أن يقوم بإعادة تجميع القطع وإنشاء رزمة البيانات الأصلية.[51]

تخصص محددات البروتوكول حقلاً بطول 8 بت في ترويسته من أجل دعم وظيفة التنضيد، وتشرف هيئة أرقام الإنترنت المخصصة على ضبط قيم معيارية لهذا الحقل. وتُعرِّف المُحددات أيضاً ترويسة مخصصة للتوجيه من أجل دعم وظيفة التوجيه حسب المصدر.[52]

انظر أيضًا

الهوامش

1. لا تعني كلمة موثوق في هذا السياق أن البيانات جميعها ستصل إلى وجهتها بشكل مضمون، ولكنها تعني أن هناك ضمانة بأن مستخدم الشبكة سيُنبَّه إذا لم تصل البيانات إلى وجهتها النهائية.[27]

102. هو مصطلح مجرد يعني الشبكات المُتتابعة أو المُتسلسلة وأصله (بالإنجليزية: Concatenated Network)، وكان لويس بوزان هو أول من استعمل هذا المصطلح في عام 1974م لوصف شبكة البيانات.[53]

المراجع

- فهرس المراجع

- باللغة العربية

- معجم الحاسبات (الطبعة الثالثة). مجمع اللغة العربية في القاهرة. 2003. صفحة 152. ISBN 9770185507. الوسيط

|CitationClass=تم تجاهله (مساعدة) - البعلبكي 2008، ص.766

- البعلبكي 2008، ص.599

- المعجم العربي الأساسي. المنظمة العربية للتربية والثقافة والعلوم. 2003. صفحة 667. الوسيط

|CitationClass=تم تجاهله (مساعدة) - ابن منظور (1984). لسان العرب. دار المعارف. صفحة 2187. ISBN 9770211052. الوسيط

|CitationClass=تم تجاهله (مساعدة)

- باللغة الإنكليزية

- Dyson 1999, P. 194

- Callon 1983, P.1388

- Postal 1981, P. 262

- Callon 1983, P. 1389-1392

- RFC 791, P. i

- RFC 8200, P. 1

- Baran 1964, P. 1

- Roberts 1978, P. 1

- Cerf 1974, P. 637

- Cerf 1974, P. 637-638

- Cerf 1974, P. 638

-

Cerf, V. (1978). "The Catenet Model for Internetworking". مؤرشف من الأصل في 19 نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Pouzin 1973, P. 80

- Zimmermann 1980, P. 425

- "Provisional model of open-systems architecture". ACM SIGCOMM Computer Communication Review. 8 (3): 49–61. 1978. doi:10.1145/1015850.1015854. مؤرشف من الأصل في 27 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - RFC 760, P.1

- RFC 793, P. 1

- Postal 1980, P. 606

- Dyson 1999, P. 156

- RFC 1009, P.2

- Postal 1980, P. 605

- Cerf 1974, P. 639

- Fall 2012, P. 9

- Callon 1983, P. 1389-1390

- Dyson 1999, P. 86

- Dyson 1999, P. 315

- Callon 1983, P. 1390

- Dyson 1999, P. 13

- RFC 791, P. 7

- Callon 1983, P. 1391-1392

- Fall 2012, P.14

- Callon 1983, P. 1391

- RFC 1180, P.6-7

- Zimmermann 1980, P. 428

- Callon 1983, P. 1392

- RFC 791, P.19

- RFC 6437, P. 3

- Dyson 1999, P. 151

- Callon 1983, P. 1393

- Postel 1980, P. 7-11

- RFC 791, P. 12

- Fall 2012, P. 34

- Fall 2012, P.32

- RFC 791, P.13

- Fall 2012, P. 14

- "Service Name and Transport Protocol Port Number Registry". IANA (باللغة الإنجليزية). مؤرشف من الأصل في 22 سبتمبر 2019. اطلع عليه بتاريخ 31 يوليو 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة) - RFC 791, P. 18-21

- RFC 1883, P. 1

- RFC 8200, P. 26

- Fall 2012, P.32-34

- RFC 8200, P. 17-19

- "Assigned Internet Protocol Numberss" (باللغة الإنجليزية). مؤرشف من الأصل في 13 فبراير 2020. اطلع عليه بتاريخ 23 مايو 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Pouzin 1974, P. 73

- معلومات الكاملة للمراجع

أولاً: الكتب الأجنبية: (مرتبة حسب تاريخ النشر)

- Dyson, P.; Shafer, K. (1999). Dictionary of Networking (باللغة الإنجليزية) (الطبعة الثالثة). SYBEX Inc. ISBN 0782124615. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Fall, K.; Stevens, W. (2012). TCP/IP Illustrated Volume 1 (PDF) (باللغة الإنجليزية) (الطبعة الثانية). Pearson Education, Inc. ISBN 0321336313. الوسيط

|CitationClass=تم تجاهله (مساعدة)

ثانياً:الكتب العربية:

- منير البعلبكي; رمزي البعلبكي (2008). المورد الحديث. دار العلم للملايين. الوسيط

|CitationClass=تم تجاهله (مساعدة)

ثالثاً:المقالات المحكمة من الأقران: (مرتبة حسب تاريخ النشر)

- Baran, P (1964). "On Distributed Communications Networks". IEEE Transactions on Communications Systems. 12 (1): 1-9. doi:10.1109/TCOM.1964.1088883. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Pouzin, L. (1973). Presentation and major design aspects of the CYCLADES computer network. 3rd ACM symposium on Data communications and Data networks: Analysis and design. صفحات 80–87. doi:10.1145/800280.811034. مؤرشف من الأصل في 24 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Pouzin, L. (1974). A Proposal for Interconnecting Packet Switching Networks (PDF). IIASA Conference on computer communications networks. صفحات 71–73. مؤرشف من الأصل (PDF) في 22 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Cerf, V.; Khan, R. (1974). "A protocol for packet Network Intercommunication". IEEE Transactions on communications. IEEE. 22 (5). doi:10.1109/TCOM.1974.1092259. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Roberts, L. G. (1978). "The evolution of packet switching". Proceedings of the IEEE. IEEE. 66 (11): 1307-1313. doi:10.1109/PROC.1978.11141. مؤرشف من الأصل في 05 ديسمبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Postel, J. (1980). "Internetwork Protocol Approaches". IEEE Transactions on Communications. IEEE. 28 (4): 604-611. doi:10.1109/TCOM.1980.1094705. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Zimmermann, H. (1980). "OSI Reference Model - The ISO Model of Architecture for Open Systems Interconnection". IEEE Transactions on Communications. IEEE. 28 (4): 425–432. doi:10.1109/TCOM.1980.1094702. مؤرشف من الأصل في 05 ديسمبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Postel, J.; Sunshine, C.; Cohen, D. (1981). "The ARPA internet protocol". Computer Networks. Elsevier. 5 (4): 261–271. doi:10.1016/0376-5075(81)90003-9. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Callon, R. (1983). "Internetwork protocol". Proceedings of the IEEE. IEEE. 71 (12): 1388–1393. doi:10.1109/PROC.1983.12783. الوسيط

|CitationClass=تم تجاهله (مساعدة)

ثالثاً: وثائق طلب التعليقات : (مرتبة حسب رقم الوثيقة)

- Postel, J. (يناير 1980). "RFC 760, DOD STANDARD INTERNET PROTOCOL". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC0760. مؤرشف من الأصل في 16 أكتوبر 2019. اطلع عليه بتاريخ 20 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Postel, J. (سبتمبر 1981). "RFC 791, Internet Protocol, DARPA Internet Program Protocol Specification". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC0791. مؤرشف من الأصل في 12 فبراير 2020. اطلع عليه بتاريخ 20 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة)صيانة CS1: التاريخ والسنة (link) - Postal, J. (سبتمبر 1981). "RFC 793, Transmission control protocol, DARPA internet program,protocol specification". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC0793. مؤرشف من الأصل في 18 سبتمبر 2019. اطلع عليه بتاريخ 20 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Braden, R.; Postel, J. (يونيو 1987). "RFC 1009, Requirements for Internet gateways". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC1009. مؤرشف من الأصل في 02 نوفمبر 2020. اطلع عليه بتاريخ 20 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Socolofsky, T.; Kale, C. (يناير 1991). "RFC 1180, TCP/IP tutorial". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC1180. مؤرشف من الأصل في 02 نوفمبر 2020. اطلع عليه بتاريخ 20 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Deering, S.; Hinden, R. (ديسمبر 1995). "RFC 1883, Internet Protocol, Version 6 (IPv6) Specification". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC1883. مؤرشف من الأصل في 21 ديسمبر 2019. اطلع عليه بتاريخ 21 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Amante, S.; Carpenter, B.; Jiang, S.; Rajahalme, J. (نوفمبر 2011). "RFC 6437, IPv6 Flow Label Specification" (باللغة الإنجليزية). doi:10.17487/RFC6437. مؤرشف من الأصل في 02 مايو 2020. اطلع عليه بتاريخ 21 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Deering, S.; Hinden, R. (يوليو 2017). "RFC 8200, Internet Protocol, Version 6 (IPv6) Specification". The Internet Society (باللغة الإنجليزية). doi:10.17487/RFC8200. مؤرشف من الأصل في 11 ديسمبر 2019. اطلع عليه بتاريخ 21 أكتوبر 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة)

وصلات خارجية

- تطور مفهوم تبديل الرزم، مقالة من إعداد لورانس روبرتس.

- بوابة تقنية المعلومات

- بوابة علم الحاسوب

- بوابة اتصال عن بعد

- بوابة إنترنت

صور وملفات صوتية من كومنز

صور وملفات صوتية من كومنز