بت لوكر

بت لوكر (بالإنجليزية: Bitlocker) هي ميزة لتشفير كامل القرص مدعومة في نظام التشغيل مايكروسوفت ويندوز منذ إصدار فيستا. صممت هذه الميزة لتقدّم حماية للبيانات عن طريق تشفير السواقات [الإنجليزية] بشكل كامل. افتراضياً، يستخدم بت لوكر خوارزمية معيار التشفير المتقدم مع مفاتيح تشفير بطول 128 أو 256 بت.[4][5] يدعم بت لوكر وفق ثلاثة أنماط هي العمل غير المرئي ومصادقة المستخدم ومفتاح الممر التسلسلي العام، ويمكن أن يعمل وفق نمط واحد أو أكثر في نفس الوقت.[6]

| ||||

|---|---|---|---|---|

شعار |

||||

| مُكوّن من مايكروسوفت ويندوز | ||||

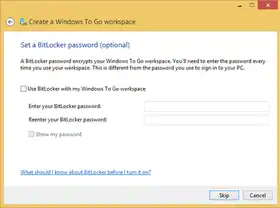

خيار بت لوكر أثناء إنشاء ويندوز تو جو خيار بت لوكر أثناء إنشاء ويندوز تو جو | ||||

| تفاصيل | ||||

| اسم آخر | تشفير الجهاز | |||

| النوع | برمجية تشفير القرص [الإنجليزية] | |||

| متاح أيضا لـ |

| |||

قالت مايكروسوفت بأنّ بت لوكر لا يحتوي على أي أبواب خلفية،[7] وطالبت مؤسسات حكومية بشكل مباشر أو ضغطت من أجل إضافة باب خلفي.[8][9] بالإضافة لذلك، كشفت مجموعة من الباحثين عن هجوم يستهدف السواقات المحمية بهذا التطبيق يُسمى بهجوم الإقلاع البارد [الإنجليزية]، واقترحوا مجموعة من الحلول لمواجهته.[10]

نظرة عامة

كان بت لوكر جزءاً من بنية قاعدة الحوسبة الآمنة للجيل القادم، وطوّر في العام 2004م كميزة سُميت "حجر الزاوية" (بالإنجليزية: Cornerstone).[11][12] إنّ الهدف الأساسي من تصميمه كان حماية المعلومات الموجودة على الجهاز، وبشكل خاص في حالات الفقدان أو السرقة. سمي النظام اختصاراً الإقلاع الآمن (بالإنجليزية: Secure Startup) ثم أضيف إلى ويندوز فيستا قبل إصداره.

في البداية، كان الإصدار الرسومي من بت لوكر في ويندوز فيستا قادراً على تشفير سواقة نظام التشغيل فقط، ولكن، وانطلاقاً من حزمة الدعم الأولى (بالإنجليزية: Service Pack 1) وفي ويندوز سيرفر 2008، أصبح بالإمكان تشفير سواقات أخرى باستعمال الإصدار الرسومي من الميزة، ولكن ضبط بعض الخيارات تطلب استعمال واجهة الأوامر النصية المسماة manage-bde.wsf، مع إمكانية حماية السواقات القابلة للإزالة بإتاحة خاصية الوصول إليها من أجل القراءة فقط.[13]

في الإصدار التالي من بت لوكر في ويندوز 7 وويندوز سيرفر 2008 آر 2 تمّ إضافة خاصية تشفير السواقات القابلة للإزالة إلى بت لوكر، كما تمّ استبدال واجهة الأوامر النصية القديمة بواجهة جديدة سُمّيت manage-bde.[14]

لاحقاً، تضمّن إصدار ويندوز آر تي[15] وويندوز موبايل 6.5 [الإنجليزية][16] ميزة تشفير الجهاز (بالإنجليزية: Device Encryption) وهي إصدار محدود من بت لوكر يسمح بتشفير كامل النظام. تبدأ عملية التشفير بشكل تلقائي مع تسجيل الدخول بحساب مايكروسوفت ذو صلاحيات إشرافية، ويُخزّن مفتاح الاسترجاع في حساب مايكروسوفت نفسه أو في الدليل، وبالتالي يمكن نظرياً استعادة النظام من أي حاسوب.

مع صدور ويندوز 8 وويندوز سيرفر 2012، أضافت مايكروسوفت إلى بت لوكر محددات تشفير القرص الصلب، وأصبح من الممكن استعمال عمليات التشفير على الأقراص الصلبة المحمولة. لاحقاً، أصبح بالإمكان إدارة بت لوكر باستعمال باورشل. بدءاً من إصدارات ويندوز 8.1، أصبحت عملية تشفير الجهاز مدعومة، ولكن بعكس بت لوكر، فإنّ للعملية متطلباتها الخاصة، مثل أن يتوافق الجهاز مع محددات إنستانت غو [الإنجليزية]، وأن تكون السواقات هي سواقات حالة صلبة وأن تكون ذواكر الوصول العشوائي غير قابلة للإزالة وغير ذلك.[17]

يعمل بت لوكر مع ميزة أخرى تُسمّى تأصيل سلامة الرمز (بالإنجليزية: Code Integrity Rooting) للتحقق من سلامة نظام ملفات نظام التشغيل وصحة إقلاعه، بالإضافة لذلك، يعمل بت لوكر مع وحدة المنصة الموثوقة [الإنجليزية] للتحقق من سلامة الإقلاع وملقات النظام قبل أن يقوم بفك تشفير سواقة محمية، وإذا فشلت عملية التحقق السابقة، فإنه لا يسمح بالوصول إلى محتويات السواقة المحمية.[18][19]

آلية العمل

بت لوكر هو نظام تشفير لسواقة منطقية، وقد تمتد السواقة [الإنجليزية] على جزء من قرص صلب أو على كامل القرص الصلب أو على أكثر من قرص صلب، يدعم النظام أكثر من نمط للتشفير، ويعمل مع ميزات أخرى، مثل وحدة المنصة الموثوقة [الإنجليزية]، لضمان منع الهجمات التي تستهدف القرص الصلب فيزيائياً أو باستعمال برمجيات خبيثة.[20]

أنماط التشفير

هناك 3 أنماط يمكن أن تستعمل من قبل بت لوكر لإنجاز عملية التشفير، وهي:[6]

- نمط العمل غير المرئي (بالإنجليزية: Transparent Operation Mode): يعتمد هذا النمط على العتالد الخاص بوحدة المنصة الموثوقة [الإنجليزية] لتقديم خدمة تشفير غير مرئية بالنسبة للمستخدم الذي يقوم بإطلاقها عند تسجيل الدخول إلى نظام التشغيل، يكون مفتاح التشفير مطبوعاً على رقاقة وحدة المنصة الموثوقة، ولا يتم تسليمه إلى برنامج الإقلاع الخاص بنظام التشغيل إلا بعد التحقق من عدم وجود تعديل لملفات الإقلاع الأساسية، إن هذا النمط عرضة لهجوم الإقلاع البارد [الإنجليزية].

- نمط مصادقة المستخدم (بالإنجليزية: User Authentication Mode): في هذا النمط، يجب على المستخدم أن يقوم بإتجاز عملية مصادقة في المرحلة التي تسبق الإقلاع، يمكن أن تكون طلباً لكلمة مرور أو لرقم التعريف الشخصي.

- نمط مفتاح الممر التسلسلي العام (بالإنجليزية: USB Key Mode): وفيه يجب على المستخدم أن يُوصل سواقة وميضية تحتوي مفتاح الإقلاع إلى الناقل التسلسلي العام في الحاسوب. يتطلب هذا النمط دعم نظام الإدخال والإخراج الأساسي الموجود في الجهاز المحمي لعملية القراءة من الممر التسلسلي العام في المرحلة التي تسبق الإقلاع، من الممكن أيضاً استخدام بروتوكول جهاز ربط البطاقة ذات الشريحة [الإنجليزية] للتزود بالمفتاح، ولاستعمال هذه البروتوكول ميزة إضافية هي تشفير المفتاح عند تخزينه، وبالتالي حمايته من السرقة من خلال عملية القراءة البسيطة لمحتويات السواقة الوميضية.

يمكن أن يستخدم بت لوكر واحد أو أكثر من الأنماط السابقة بأحد التوافيق التالية:

خوارزمية العمل

لكي ينجح بت لوكر في تشفير سواقة تحتوي على نظام التشغيل، هناك حاجة لسواقتين مهيأتين بنظام ملفات إن تي أف إس على الأقل، واحدة لنظام التشغيل، وعادة ما تكون السواقة (:C)، وهي التي سيتم تشفيرها، والثانية لإقلاع نظام التشغيل، ويجب أن يكون حجمها 100 ميغابايت(1) على الأقل، وتظل غير مشفرة.[20]

بعكس الإصدارات السابقة لويندوز فيستا، أضافت مايكروسوفت آليتين من أجل اقتطاع سواقة جديدة من أخرى موجودة مسبقاً، أولاً، تملك واجهة الأوامر النصية المُسماة ديسك بارت (بالإنجليزية: Diskpart) القدرة على اقتطاع جزء من ححم سواقة موجودة مسبقاً ومهيئة بنظام إن تي إف إس، وثانياً، هناك أداة تسمى أداة إعداد سواقة بت لوكر (بالإنجليزية: BitLocker Drive Preparation Tool)، وهي تسمح باقتطاع جزء من سواقة موجودة مسبقاً لخلق مساحة مخصصة لسواقة إقلاع جديدة ليصار إلى نقل ملفات الإقلاع إليها.[27]

بعد إنشاء القسم الخاص بالإقلاع، يجب أن يتم إعداد وحدة المنصة الموثوقة أولاً، في حال الرغبة في استعمال نمط العمل غير المرئي، بعد ذلك يتم اختيار نمط التشفير المناسب وإنجاز إعدادته.[28] يجري تشفير السواقة كمهمة مستمرة في الخلفية، حيث تتم قراءة كل قطاع منطقي ثُمّ تشفيره، ثم، إعادة كتابته مرة أخرى، ويعني ذلك أن العملية قد تستغرق بعض الوقت في حال كان حجم القرص كبيراً. يتم حماية المفاتيح بعد تشفير كامل القرص، أي بعد اعتباره آمناً. يستعمل بت لوكر جهاز منخفض لإنجاز كل عمليات التشفير وفك التشفير، وبذلك يكون التفاعل مع السواقة المشفرة غير مرئي بالنسبة للتطبيقات العاملة على المنصة.[29]

من الممكن استخدام نظام تشفير الملفات مع بت لوكر لتأمين الحماية بعد إقلاع نظام التشغيل، والسبب في ذلك هو عدم إمكانية حماية الملفات من العمليات والمستخدمين ضمن نظام التشغيل إلا باستخدام برمجيات تشفير تعمل داخل النظام نفسه.[30]

اعتبارات أمنية

بحسب مصادر مايكروسوفت،[7] لا يحتوي بت لوكر على أي أبواب خلفية موجودة أساساً بشكل متعمد. بدون وجود باب خلفي، لا يمكن للسلطات القضائية أن تضمن وصولاً مؤكداً إلى البيانات الموجود على سواقات المستخدمين الذين يستخدمون أنظمة مايكروسوفت. في عام 2006م، أعربت وزارة الداخلية البريطانية [الإنجليزية] عن قلقها لعدم وجود باب خلفي، وحاولت تغيير ذلك من خلال المفاوضات مع مايكروسوفت،[8] لكن نيل فيرغوسون ومتحدثين آخرين من مايكروسوفت أفادوا بأن رغبة كهذه لن تتم إضافتها.[31] أفاد عدد من مهندسي مايكروسوفت بأنهم تعرضوا للضغط من عملاء من مكتب التحقيقات الفيدرالي خلال عدة لقاءات لإضافة باب خلفي، ولكن بدون وجود طلب رسمي بذلك، وقد اقترح مهندسو مايكروسوفت أخيراً على مكتب التحقيقات الفيدرالي البحث عن النسخة من المفتاح الذي يقترحه البرنامج على المستخدمين.[9] على الرغم من أن خوارزمية التشفير المستعملة في بت لوكر هي ملكية عامة، لكن تطبيقها بالإضافة إلى مكونات البرنامج الأخرى هي ملكية خاصة، على أي حال، تُوفّر مايكروسوفت نسخة من الشيفرة المصدرية للشركاء تحت اتفاقية عدم إفصاح.[32][33]

يُستخدم نمطا العمل غير المرئي ومصادقة المستخدم في بت لوكر العتاد الخاص بوحدة المنصة الموثوقة لتحديد وجود تغيرات غير مُصرح بها لبيئة ما قبل الإقلاع. ويشمل ذلك نظام الإدخال والإخراج الأساسي أو سجل الإقلاع الرئيسي، إذا تمّ تحديد تغيرات غير مُصرح بها، فإنّ بت لوكر يطلب مفتاح الاستعادة الموجود على مفتاح الممر التسلسلي العام، ويقوم باستخدام هذا المفتاح لفك تشفير مفتاح السواقة الرئيسي (بالإنجليزية: Volume Master Key اختصاراً VMK) قبل أن يسمح باستكمال عملية الإقلاع.[34]

في فبراير 2008م، نشرت مجموعة من الباحثين تفاصيل ما سمي بهجوم الإقلاع البارد [الإنجليزية]، وهو آلية تسمح بخداع أنظمة تشفير كامل القرص، مثل بت لوكر، التي تعمل في عدة أنظمة، مثل لينكس ماك أو إس بالإضافة لويندوز، وذلك من خلال إنجاز عملية إقلاع نظام التشغيل المحمي انطلاقاً من نظام تشغيل آخر، باستعمال وسط قابل للإزالة، مثل سواقة الناقل التسلسلي العام، ثُمّ تفريغ [الإنجليزية] محتويات ذاكرة ما قبل الإقلاع للحصول على المفاتيح، يعتمد الهجوم على استخلاص البيانات المتبقية في ذاكرة الوصول العشوائي الديناميكية بعد هذه العملية،[10] بشكلٍ عام، تحتفظ هذه الذواكر بالبيانات لعدة دقائق بعد فصل التغذية عنها، ومن الممكن زيادة هذه المدة عن طريق تبريد رقاقات الذواكر، وهي العملية التي منحت هذا الهجوم اسمه، باختصار، لا يمنح استعمال وحدة المنصة الموثوقة وحده أي حماية، لأن المفاتيح تكون موجودة في الذاكرة العشوائية أثناء عمل نظام تشغيل ويندوز، وقد وصفت براءة الاختراع الأميركية رقم 9514789 جهازاً بإمكانه إنجاز هذا النوع من الهجمات.[35] وقد أوصى الباحثون باستعمال كلمة مرور في مرحلة ما قبل الإقلاع وبإيقاف تشغيل الحواسيب، بدلاً من جعلها في وضع الاستعداد في حالة عدم وجودها تحت الإشراف المباشر لأصحابها.

بعد إقلاع جهاز محمي بواسطة بت لوكر، يتم تخزين المفاتيح في الذاكرة حيث تكون عرضة لعائلة من الهجمات التي تعتمد على الوصول الفيزيائي إلى الذاكرة، عبر الوصول المباشر للذاكرة باستعمال منافذ مثل فاير واير أو منفذ الصاعقة.[36]

بدءاً من ويندوز 8 وويندوز سيرفر 2012 أزالت مايكروسوفت موزع إليفنت (بالإنجليزية: Elephant Diffuser) من واجهة بت لوكر بدون التصريح عن السبب،[37] وأظهر بحث لاحق أن إزالة الموزع يسبب "تأثيراً سلبياً لا يمكن إنكاره" على أمن عملية التشفير في بت لوكر ضد الهجمات المُوجّهة.[38] لاحقاً، أشارت مايكروسوفت إلى وجود قضايا مرتبطة بالأداء وعدم توافق مع معايير معالجة المعلومات الفيدرالية (FIPS) لتبرير عملية الإزالة.[39] على أية حال، منذ الإصدار 1511 من ويندوز 10، أضافت مايكروسوفت خوارزمية تشفير متوافقة مع المعايير الفيدرالية.

في 10 نوفمبر 2015م، أطلقت مايكروسوفت تحديثاً أمنياً لمعالجة ثغرة في بت لوكر تسمح بتخطي عملية المصادقة باستعمال مركز خبيث لتوزيع مفاتيح بروتوكول كيربيروس، وذلك إذا امتلك المهاجم وصولاً فيزيائياً إلى الجهاز أو كان الجهاز جزءاً من النطاق وكان بت لوكر يستعمل بدون نمطي مصادقة المستخدم أو مفتاح الممر التسلسلي العام.[40]

في أوكتوبر 2017م، تم التبليغ عن وجود ثغرة روكا [الإنجليزية] في الشيفرة المصدرية للمكتبة المطوّرة من قبل إنفينيون [الإنجليزية]، وهي مكتبة برمجيّة واسعة الانتشار تستخدم في المنتجات الأمنية مثل البطاقات الذكية ووحدات المنصة الموثوقة، وتسمح بالاستدلال على المفاتيح الخاصة انطلاقاً من المفاتيح العامة، ويسمح ذلك بتجاوز عملية التشفير التي يقوم بها بت لوكر في حالة استعمال رقاقة لوحدة المنصة الموثوقة تعتمد على المكتبة السابقة.[41] لاحقاً، أطلقت مايكروسوفت تحديثاً للبرمجيات الثابتة لرقاقات إنفينيون لإصلاح الثغرة.[42]

انظر أيضا

هوامش

1. في ويندوز فيستا وفي ويندوز سيرفر 2008، كان الحجم الأصغري للسواقة هو 1.5 جيجابايت، بالإضافة لقيد إضافي هو امتلاكها لحرف سواقة.[43]

مراجع

- "Windows BitLocker Drive Encryption Frequently Asked Questions". Microsoft (باللغة الإنجليزية). 26 مارس 2012. مؤرشف من الأصل في 21 مايو 2016. اطلع عليه بتاريخ 21 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "What's New in BitLocker". Microsoft (باللغة الإنجليزية). 31 أغسطس 2016. مؤرشف من الأصل في 26 يناير 2018. اطلع عليه بتاريخ 21 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Compare Windows 10 editions". Microsoft (باللغة الإنجليزية). 31 أغسطس 2016. مؤرشف من الأصل في 17 نوفمبر 2016. اطلع عليه بتاريخ 21 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Windows BitLocker Drive Encryption Frequently Asked Questions". Microsoft (باللغة الإنجليزية). 26 مارس 2012. مؤرشف من الأصل في 6 يوليو 2018. اطلع عليه بتاريخ 21 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Niels Ferguson (أغسطس 2006). "AES-CBC + Elephant diffuser: A Disk Encryption Algorithm for Windows Vista" (PDF). Microsoft (باللغة الإنجليزية). مؤرشف من الأصل (PDF) في 3 مارس 2016. اطلع عليه بتاريخ 21 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Chapter 2: BitLocker Drive Encryption". Microsoft (باللغة الإنجليزية). 4 أبريل 2007. مؤرشف من الأصل في 6 نوفمبر 2016. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Back-door nonsense". Microsoft Corporation (باللغة الإنجليزية). 2 مارس 2006. مؤرشف من الأصل في 9 فبراير 2010. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Ollie Stone-Lee (16 فبراير 2006). "UK holds Microsoft security talks". BBC (باللغة الإنجليزية). مؤرشف من الأصل في 5 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - LORENZO FRANCESCHI-BICCHIERAI (11 سبتمبر 2013). "Did the FBI Lean On Microsoft for Access to Its Encryption Software?". Mashable, Inc. (باللغة الإنجليزية). مؤرشف من الأصل في 10 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - J. Alex Halderman, Seth D. Schoen, Nadia Heninger, William Clarkson, William Paul, Joseph A. Calandrino, Ariel J. Feldman, Jacob Appelbaum, and Edward (2009). "Lest we remember: cold-boot attacks on encryption keys" (PDF). Communications of the ACM - Security in the Browser. ACM. 52 (5): 91-98. doi:10.1145/1506409.1506429. مؤرشف من الأصل (PDF) في 24 أبريل 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة)صيانة CS1: أسماء متعددة: قائمة المؤلفون (link) - Peter N. Biddle. "Next-Generation Secure Computing Base". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 27 أغسطس 2006. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Paul Thurrott (9 سبتمبر 2005). "Pre-PDC Exclusive: Windows Vista Product Editions Revealed". Informa USA, Inc. (باللغة الإنجليزية). مؤرشف من الأصل في 23 يناير 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Byron Hynes (9 أغسطس 2016). "Advances in BitLocker Drive Encryption". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "Enabling BitLocker by Using the Command Line". Microsoft (باللغة الإنجليزية). 9 ديسمبر 2012. مؤرشف من الأصل في 30 يناير 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Help protect your files with device encryption". Microsoft (باللغة الإنجليزية). 17 أوكتوبر 2013. مؤرشف من الأصل في 2 مايو 2016. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ=(مساعدة) - "Device Encryption, Windows Mobile 6.5". Microsoft (باللغة الإنجليزية). 4 أغسطس 2010. مؤرشف من الأصل في 19 سبتمبر 2016. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Andrew Cunningham (17 أوكتوبر 2013). "Windows 8.1 includes seamless, automatic disk encryption—if your PC supports it". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 10 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ=, |تاريخ أرشيف=(مساعدة) - "Secure Startup–Full Volume Encryption: Technical Overview". Microsoft (باللغة الإنجليزية). 22 أبريل 2005. مؤرشف من الأصل في 1 يوليو 2017. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Secure Startup – Full Volume Encryption: Executive Overview". Microsoft (باللغة الإنجليزية). 21 أبريل 2005. مؤرشف من الأصل في 4 مارس 2016. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "BitLocker Drive Encryption in Windows 7: Frequently Asked Questions". Microsoft (باللغة الإنجليزية). 9 أوكتوبر 2012. مؤرشف من الأصل في 28 سبتمبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ=(مساعدة) - "ProtectKeyWithTPM method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "ProtectKeyWithNumericalPassword method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "ProtectKeyWithExternalKey method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "ProtectKeyWithTPMAndPIN method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "ProtectKeyWithNumericalPassword method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "ProtectKeyWithTPMAndPIN method of the Win32_EncryptableVolume class". Microsoft (باللغة الإنجليزية). 31 مايو 2018. مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - "Description of the BitLocker Drive Preparation Tool". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 31 أوكتوبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - Mike Halsey; Andrew Bettany (2013). Exam ref 70-687 : configuring Windows 8 (باللغة الإنجليزية). Microsoft Press. صفحة 307. ISBN 978-0-7356-7392-2. OCLC 851209981. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Jerry Honeycutt (2012). Introducing Windows 8 : an overview for IT professionals (باللغة الإنجليزية). Microsoft Press. صفحة 121. ISBN 978-0-7356-7050-1. OCLC 819519777. الوسيط

|CitationClass=تم تجاهله (مساعدة) - George Ou (28 فبراير 2007). "Prevent data theft with Windows Vista's Encrypted File System (EFS) and BitLocker". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 14 أوكتوبر 2017. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=, |تاريخ أرشيف=(مساعدة) - JORIS EVERS (6 مارس 2006). "Microsoft: Vista won't get a backdoor". CBS INTERACTIVE INC. (باللغة الإنجليزية). مؤرشف من الأصل في 21 سبتمبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Paul Thurrott (10 يونيو 2015). "No Back Doors: Microsoft Opens Windows Source Code to EU Governments". BWW Media Group (باللغة الإنجليزية). مؤرشف من الأصل في 22 مارس 2017. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - "Shared Source Initiative". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 28 سبتمبر 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Byron Hynes (يونيو 2007). "Keys to Protecting Data with BitLocker Drive Encryption". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 18 يوليو 2017. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Byron Hynes (6 ديسمبر 2016). "Systems and methods for safely moving short term memory devices while preserving, protecting and examining their digital data". United states patent and tradmark office (باللغة الإنجليزية). مؤرشف من الأصل في 19 سبتمبر 201718. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ أرشيف=(مساعدة) - "Blocking the SBP-2 driver and Thunderbolt controllers to reduce 1394 DMA and Thunderbolt DMA threats to BitLocker". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 1 نوفمبر 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "BitLocker Overview". Microsoft (باللغة الإنجليزية). مؤرشف من الأصل في 3 أوكتوبر 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ أرشيف=(مساعدة) - Dan Rosendorf (23 مايو 2013). "Bitlocker: A little about the internals and what changed in Windows 8" (PDF). Security and protection of information (باللغة الإنجليزية). مؤرشف من الأصل (PDF) في 22 مايو 2016. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Micah Lee (4 يونيو 2015). "MICROSOFT GIVES DETAILS ABOUT ITS CONTROVERSIAL DISK ENCRYPTION". The interceot (باللغة الإنجليزية). مؤرشف من الأصل في 3 أوكتوبر 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ أرشيف=(مساعدة) - "Security Update for Kerberos to Address Security Feature Bypass (3105256)". Microsoft (باللغة الإنجليزية). 10 نوفمبر 2017. مؤرشف من الأصل في 21 مايو 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - DAN GOODIN (16 أوكتوبر 2017). "Millions of high-security crypto keys crippled by newly discovered flaw". Condé Nast (باللغة الإنجليزية). مؤرشف من الأصل في 19 أوكتوبر 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ=, |تاريخ أرشيف=(مساعدة) - Douglas Busvine (16 أوكتوبر 2017). "Infineon says has fixed encryption flaw found by researchers". Reuters (باللغة الإنجليزية). مؤرشف من الأصل في 27 أوكتوبر 2018. اطلع عليه بتاريخ 1 نوفمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ=, |تاريخ أرشيف=(مساعدة) - "Windows BitLocker Drive Encryption Step-by-Step Guide". Microsoft (باللغة الإنجليزية). 7 فبراير 2012. مؤرشف من الأصل في 18 فبراير 2018. اطلع عليه بتاريخ 31 أوكتوبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة)

وصلات خارجية

- نظرة عامة إلى تشفير القرص باستخدام بت لوكر، مقالة مقدمة من مايكروسوفت.

- تحميل أداة إعداد سواقة بت لوكر.

- مهاجمة عملية الإقلاع في بت لوكر، مقالة منشورة في معهد فرانهوفر.

- بوابة تعمية

- بوابة أمن الحاسوب

- بوابة مايكروسوفت