شبكة خاصة افتراضية

الشبكة الخاصة الافتراضية (بالإنجليزية: Virtual Private Network اختصاراً VPN) هي مصطلح عامّ يُغطي استعمال شبكات عامّة أو خاصّة لإنشاء مجموعة من المُستخدمين المفصولين عن بقية مُستخدمي الشبكة، وأعضاء هذه المجموعة قادرون على الاتصال فيما بينهم وكأنهم في شبكة خاصّة، ومن الممكن تحسين هذا الفصل باستعمال تقنيات أخرى لتأمين الاتصال مثل التشفير بين الطرفيات.[1]

إن الشبكة الخاصة الافتراضية هي اصطلاح عام يُشمل مجموعة من الوظائف والخدمات وليس هناك معيار محدد صارم لوصفها، ومن الممكن تطبيق هذه الشبكات باستعمال تقنيات ومعايير مُختلفة. ومنها على سبيل المثال تقنية تبديل اللوافت متعدد البروتوكولات، وقد تُنجز اعتماداً على بروتوكول توجيه خارجي مثل بروتوكول البوابة الحدودية. وتُستخدم في هذه الشبكات تقنيات تشفير مختلفة أيضاً، مثل التشفير المتناظر والتشفير التدفقي، بالإضافة لتقنيات متنوعة للتحقق من الهوية مثل المفاتيح المتشاركة مسبقاً أو المفاتيح العامة وغير ذلك.[2]

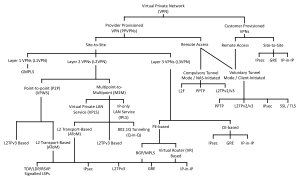

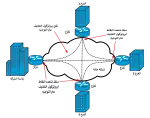

تُصنَّف الشبكات الخاصة الافتراضية بحسب الطرف الذي يديرها إلى الشبكات المُدَارة من قبل العملاء وتلك المُدَارة من قبل مزودي الخدمة، ويمكن بعدها تصنيف الشبكات تحت كل من الصنفين السابقين بحسب الطوبولوجيا إلى صنفين هما شبكات الوصول البعادي الخاصة الافتراضية (بالإنجليزية: Remote access VPN)، والشبكات الخاصة الافتراضية بين المواقع (بالإنجليزية: Site-to-site VPN).[3]

من الأمثلة على الشبكات الخاصة الافتراضية بين المواقع المُدَارة من مزود الخدمة هي تلك المنجزة باستعمال تبديل اللوافت متعدد البروتوكولات MPLS VPN [4]، وعلى الشبكات الخاصة الافتراضية البعادية المُدَارة من العملاء تلك المُنشأة باستعمال بروتوكول التغليف عام التوجيه [الإنجليزية] GRE [5]، والمؤمنة باستعمال حزمة أمن بروتوكول الإنترنت IPSec.[6]

مبدأ العمل

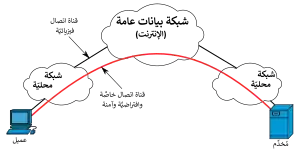

الشبكات الخاصّة الافتراضية هي تقنية تسمح لجهازين متصلين مع شبكة عامة، مثل الإنترنت، بتبادل بيانات خاصّة مع بعضهما البعض. تعني كلمة "خاصّة" بأن البيانات المتبادلة بين الجهازين لها خصوصية، ولا يطّلع عليها إلا أطراف الاتصال. أما كلمة "افتراضيّة" فتعني أن الاتصال الخاص يجري عبر قناة اتصال غير مادية تُنشأُ وتُؤمَّنُ عبرَ شبكةٍ عامةٍ خصيصاً لهذا الغرض. قد يتواجد الجهازان في شبكة محلية واحدةٍ أو يتصلان عبر شبكة مُتباعدة.[7] بعبارةٍ أخرى مختصرةٍ، الشبكةُ الخاصةُ الافتراضيةُ هي اتصالٌ شبكيٌّ خاصٌّ يحصلُ عبر شبكة عامة [8]، أو نفقٍ خاصٍّ مُشفّرٍ عبر شبكة الإنترنت.[9]

تُورِد مجموعة مهندسي شبكة الإنترنت التعريف التالي: "الشبكة الخاصة الافتراضية هي مصطلح عامّ يُغطي استعمال شبكات عامّة أو خاصّة لإنشاء مجموعة من المُستخدمين المُفصولين عن بقية مُستخدمي الشبكة، وأعضاء هذه المجموعة قادرون على الاتصال فيما بينهم وكأنهم في شبكة خاصّة، ومن الممكن تحسين هذا الفصل باستعمال تقنيات أخرى مثل التشفير بين الطرفيات (بالإنجليزية: end-to-end encryption)".[1]

تُصنَّف الشبكات الخاصة الافتراضية بحسب الطرف الذي يديرها إلى الشبكات المدارة من قبل العملاء والشبكات المدارة من قبل مزودي الخدمة، ويمكن تصنيف الشبكات الخاصة الافتراضية المدارة من قبل العملاء ومزودي الخدمة بحسب الطوبولوجيا إلى صنفين هما شبكات الوصول البعادي الخاصة الافتراضية، والثاني هو الشبكات الخاصة الافتراضية بين المواقع.[3]

تؤمِّن الشبكة الخاصة الافتراضية الخدمات الأمنية مثل السرية وسلامة البيانات والتحقق من الهوية ومنع التكرار [الإنجليزية][10]، ولكنها توصيف عام لمجموعة من الوظائف والخدمات وليس هناك معيار محدد صارم لأدائها، ومن الممكن تطبيقها باستعمال تقنيات ومعايير مُختلفة. فمن الممكن مثلاً الاعتماد على تقنية تبديل اللوافت متعدد البروتوكولات أو على بروتوكول توجيه خارجي مثل بروتوكول البوابة الحدودية لإنجاز مسألة التوجيه، وعلى تقنيات تشفير مختلفة مثل التشفير المتناظر والتشفير التدفقي، وتقنيات مختلفة للتحقق من الهوية مثل المفاتيح المتشاركة مسبقاً أو المفاتيح العامة وغير ذلك.[2]

تسمح الشبكات الخاصة الافتراضية بالوصول البعادي إلى الموارد، فتوفر بذلك بديلاً رخيص الكلفة للشركات والمؤسسات لتسمح للموظفين بالنفاذ البعادي إلى مواقعها والاستفادة من بنيتها التحتية. بالإضافة لذلك، تدعم هذه الشبكات مرونة في اختيار الحلول الآمنة ولا تُقيِّد مُشغليها باستعمال تقنية محددة دون البقية. على الجانب الآخر، لا تضمن الشبكات الخاصة الافتراضية جودة الخدمة، وقد يحصل المستخدمون على جودة اتصال سيئة أو يعانون من أزمنة تأخير ملحوظة. بالإضافة لذلك، بسبب استعمال التشفير في هذ الشبكات، فإن عمليات الضغط لا تكون متاحة ويسبب ذلك زيادة في أحجام البيانات المتبادلة.[11]

اصطلاحات عامة

- الموقع (بالإنجليزية: Site): هو شبكة محلية واحدة أو أكثر متصلة معها بعضها البعض، وتخضع لإشراف مؤسسة واحدة.[12]

- مزود الخدمة (بالإنجليزية: Service Provider): هو مصطلح عام يُشير إلى شركة تؤمن خدمات الاتصال البعادي للعملاء، بما في ذلك خدمات الإنترنت.[13]

- العملاء (بالإنجليزية: Customer): أو عملاء مزود الخدمة، هم مالكو المواقع التي تحصل على خدمة الاتصال البعادي.[14]

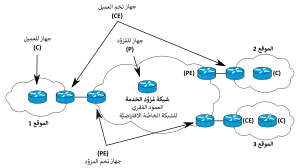

- في الشبكات الخاصة الافتراضية بين المواقع تستعمل الاصطلاحات التالية:[15][16]

- جهاز العميل: (بالإنجليزية: Customer Device اختصاراً C) هي أجهزة موجودة في طرف العميل، مثل مبدلات أو موجهات، لا تتصل مع مزود الخدمة بشكل مباشر، وتكون غير مُدركة لوجود الشبكة الخاصة الافتراضية.

- جهاز تخم العميل: (بالإنجليزية: Customer Edge Device اختصاراً CE) هو جهاز في شبكة العميل يُقدِّم الوظائف اللازمة للوصول إلى الخدمات يُقدمها مزود الخدمة، وهو يتصل مع مزود الخدمة. تصنف هذه الأجهزة بحسب الوظائف التي تقدمها إلى صنفين هما مُبدِّلات تخم العميل (CE-s)، ومُوجهات تخم العميل (CE-r) (1).

- جهاز تخم المزود: (بالإنجليزية: Provider Edge Device اختصاراً PE) هو جهاز في شبكة المزود يتصل مع شبكة العميل عبر جهاز تخم العميل. تصنف هذه الأجهزة بحسب الوظائف التي تقدمها إلى ثلاث أصناف هي مُبدِّلات تخم المُزوِّد (PE-s)، ومُوجهات تخم المُزوِّد (PE-r) وموجهات/مبدلات (PE-rs).

- جهاز المزود: (بالإنجليزية: Provider Device اختصاراً P) هو جهاز موجودة في شبكة مزود الخدمة، مثل مبدلات أو موجهات، لا تتصل مع العميل بشكل مباشر، وتكون غير مُدركة لوجود مواقع العميل.

- مُخدِّم النفاذ إلى الشبكة (بالإنجليزية: Network Access Server اختصاراً NAS): هو جهاز يُؤَمِّن خدمة النفاذ لشبكة محلية لمستخدمين عبر شبكة عامة مثل شبكة الهاتف.[17]

- النفق (بالإنجليزية: Tunnel): هو اتصال عبر شبكة عامة يُستخدم لنقل البيانات بين جهازي تخم مزود.[18]

- الموجه الافتراضي (بالإنجليزية: Virtual Router اختصاراً VR):هي مضاهاة برمجية لعمل موجه مادي.[19]

التصنيف

بحسب إدارة الشبكة

تُصنَّف الشبكات الخاصة الافتراضية بحسب طريقة إدارة الشبكة إلى:[20]

- الشبكات الخاصة الافتراضية المدارة من مزودات الخدمة (بالإنجليزية: Service provider provisioned VPN):وهي شبكات خاصة افتراضية يتم تهيئتها وإدارتها بواسطة مزود واحد للخدمة أو أكثر.

- الشبكات الخاصة الافتراضية المدارة من العملاء (بالإنجليزية: Customer provisioned VPN): وهي شبكات خاصة افتراضية يتم تهيئتها وإدارتها بواسطة عملاء مزود الخدمة.

من الأمثلةِ على الشبكاتِ الخاصةِ الافتراضيةِ المُدارةِ من مزوِّدات الخدمة، الشبكةُ الخاصةُ الافتراضيةُ باستعمالِ تبديلِ اللافتاتِ متعددِ البروتوكولات (بالإنجليزية: MPLS VPN) [4][21] وشبكة الموجه الافتراضي الخاصة الافتراضية (بالإنجليزية: Virtual Router VPN).[22] من الأمثلة على الشبكات الخاصة الافتراضية المدارة من العملاء: الشبكة الخاصة الافتراضية باستعمال التغليف عام التوجيه (بالإنجليزية: Greneric Routing encapsulation اختصاراً GRE VPN) [5][23] وأيضاً الشبكة الخاصة الافتراضية باستعمال حزمة أمن بروتوكول الإنترنت (بالإنجليزية: IPSec VPN).[6]

بحسب طوبولوجيا الشبكة

تُصنَّف الشبكات الخاصة الافتراضيّة بحسب طوبولوجيا الشبكة إلى:[10]

- شبكات الوصول البعادي الخاصة الافتراضية.

- الشبكات الخاصة الافتراضية بين المواقع.

شبكات الوصول البعادي

تسمح شبكة الوصول البعادي الخاصة الافتراضية لمستخدمين متحركين أو منزِليين بالوصول إلى موارد مؤسسة ما بشكل بعادي.[3] وتُصنَّف هذه الشبكات بحسب طريقة الإنشاء بالشكل التالي:[24][25]

- شبكات الوصول البعادي التي تدعم النمط الإلزامي (بالإنجليزية: Compulsory mode): وفيه يقوم المستخدم البعادي بإنشاء اتصال مع مزود الخدمة أو مع مُخدم نفاذ لشبكة المزود NAS، ويقوم المزود بإنشاء الاتصال مع الهدف، ويحتفظ المستخدم البعادي بإمكانية ضبط الخيارات الأمنية، ولكن هذه الاتصال يكون مداراً بواسطة مزود الخدمة.

- الشبكات الوصول البعادي التي تدعم النمط الاختياري (بالإنجليزية: Voluntary mode): وفيه يقوم المستخدم البعادي بإنشاء الاتصال مع الهدف البعيد مباشرة عبر الشبكة العامة، وقد يكون الاتصال مداراً بواسطة المزود أو بواسطة العميل.

من أجل إنشاء الاتصال تُستعمل الأنفاق، ولتحقيق ذلك تُستعمل بروتوكولات الأنفاق التي تقوم بإنشائها وإدارتها وإغلاقها. فمثلاً يدعم بروتوكول سيسكو للتوجيه على مستوى الطبقة الثانية L2F النمط الإلزامي [26]، أما بروتوكول الأنفاق بين نقطتين [الإنجليزية]، المعروف اختصاراً بالشكل:PPTP والموصوف بالوثيقة RFC 2637 [27]، فيدعم النمط الطوعي. في حين يدعم بروتوكول الأنفاق في الطبقة الثانية، والمعروف اختصاراً بالشكل: L2TP، والموصوف في وثيقة طلب التعليقات RFC 2661 [28] كلا النمطين.

الشبكات بين المواقع

تُؤمِّن الشبكات الخاصة الافتراضية بين المواقع الاتصال بين موقعين أو أكثر متباعدين جُغرافياً، قد يتبعان مؤسسة واحدة أو أكثر، وهذا الصنف شائع في الطوبولوجيا التي ترتبط فيها قيادة شركة ما مع مكاتب فرعية عديدة لها. تُصنف الشبكات الافتراضية بين المواقع أيضاً بحسب عدد المؤسسات التي تمتد على شبكاتها إلى: شبكات خاصة افتراضية داخلية (بالإنجليزية: Intranet VPNs) وشبكات خاصة افتراضية خارجية (بالإنجليزية: Extranet VPNs)، تصل الأولى بين عدة مواقع تتبع لنفس المؤسسة في حين تصل الثانية بين مواقع تتبع لمؤسسات مختلفة.[3]

تُصنَّف شبكات الشبكات الخاصة الافتراضية بين المواقع أيضاً بحسب إدراك المعدات فيها لوجود الأنفاق بحسب مايلي:[29]

- الشبكات الخاصة الافتراضية المرتكزة على أجهزة العميل (بالإنجليزية: CE-Based VPN): وفيها تقوم أجهزة العميل بإنشاء الشبكة الخاصة الافتراضية فيما بينها عبر شبكة مزود الخدمة، ولكن أجهزة المزود، ورغم مشاركتها في توجيه البيانات، تكون غير مدركة لوجود الشبكة الخاصة الافتراضية. ومن الأمثلة على هذه الشبكات: الشبكة الخاصة الافتراضية باستعمال حزمة أمن بروتوكول الإنترنت IPSec VPN وأيضاً الشبكات الخاصة الافتراضية باستعمال بروتوكول التغليف عام التوجيه GRE VPN.

- الشبكات الخاصة الافتراضية المرتكزة على أجهزة المزود (بالإنجليزية: PE-based VPN): وفيها تقوم أجهزة المزود بإنشاء الشبكة الخاصة الافتراضية فيما بينها وتدير عملية التوجيه عبرها، وتكون معدات العميل معزولة عن هذه الشبكة، وتتصل مع أجهزة تخم المزود لأجل تبادل البيانات عبرها. ومن الأمثلة على هذه الشبكات: الشبكة الخاصة الافتراضية باستعمال تبديل اللوافت متعدد البروتوكولات على مستوى الطبقة الثالثة L3 MPLS VPN والشبكة الخاصة الافتراضية باستعمال الموجه الافتراضي.

أمثلة

باستعمال تبديل اللوافت متعدد البروتوكولات

طالع أيضًا: تبديل اللوافت متعدد البروتوكولات

طالع أيضًا: تبديل اللوافت متعدد البروتوكولات

إذا كان هناك مجموعة من المواقع المُتباعدة التي تشكل كل منها شبكة محلية، وكانت هذه المواقع متصلة مع بعضها البعض عبر شبكة أُخرى عمود فقرية (بالإنجليزية: backbone) تُشغِّل تقنية تبديل اللوافت مُتعدد البروتوكولات. تُؤمِّن الشبكة العمود فقرية اتصالاً آمناً وخاصاً بين المواقع عبر قنوات افتراضية، وتصبح هذه المواقع أجزاء من شبكة خاصة افتراضية تضمها جميعاً. إذا كانت هذه المواقع مملوكة لنفس المؤسسة، فمن الممكن النظر إليها على أنها شبكة داخلية أما إذا كانت مملوكة لمؤسسات مختلفة فمن الممكن النظر إليها على أنها شبكة خارجية، يمكن أن تمتد الشبكة الخاصة الافتراضية في شبكة داخلية أو خارجية. يُشار إلى مالكي المواقع بالعملاء وإلى مالكي أو مُشغلي الشبكة العمود فقرية بمزود الخدمة ويحصل العملاء على خدمة الشبكة الخاصة الافتراضية من مزود الخدمة.[30]

على مستوى الطبقة الثانية

في هذا النوع، تُنشئ الشبكة الخاصة الافتراضية عبر شبكة تبديل لوافت متعدد البروتوكولات يديرها مُزوِّد خدمة. وتسمح شبكة تبديل اللوافت لموجهات تخوم العملاء في مواقع متباعدة بإنشاء علاقات جيران عبرها بغض النظر البينة المادية للشبكة. نتيجة لذلك تكون موجهات تخوم العملاء غير مدركة لبنية شبكة تبديل اللوافت، وتُشغِّل بروتوكولات توجيه لتُنشئ علاقات جيران فيما بينها وكأنها متصلة بشبكة على مستوى طبقة ربط البيانات، لذلك تُسمَّى هذه الشبكات بالشبكات الخاصة الافتراضية باستعمال تبديل اللوافت متعدد البروتوكولات على مستوى الطبقة الثانية (بالإنجليزية: Layer 2 MPLS VPN).[4]

على مستوى الطبقة الثالثة

تصل هذه الشبكة بين عدة مواقع متباعدة متصلة عبر شبكة مزود خدمة. في هذا النوع من الشبكات الخاصة الافتراضية، تقوم موجهات تخم المزود، والتي تُسمَّى أيضاً موجه تخم شبكة تبديل اللوافت (بالإنجليزية: Edge Label Switch Router اختصاراً ELSR)، بإنشاء علاقات جيران مع موجهات تخوم العملاء، وتزودها بمعلومات التوجيه الخاصة بالمواقع الأخرى. تُدرك موجهات تخوم العملاء وجود شبكة المزود، وتنشئ علاقات جيران مع موجهات تخمها. نتيجة لهذا الاتصال غير المباشر موجعهات تخم العمبل والذي يتم عبر موجهات مزود خدمة تُسمى هذه الشبكات بالشبكات الخاصة الافتراضية باستعمال تبديل اللوافت متعدد البروتوكولات على مستوى الطبقة الثالثة (بالإنجليزية: Layer 3 MPLS VPN).[31]

بشكل افتراضي، لا يتضمن هذا النوع من الشبكات الخاصة تشفيراً، ولكن يمكن إضافته بشكل لاحق باستعمال حزمة بروتوكول الإنترنت الأمنية.[10]

باستعمال بروتوكول الأنفاق على مستوى الطبقة الثانية

طالع أيضًا: بروتوكول الأنفاق في الطبقة الثانية

طالع أيضًا: بروتوكول الأنفاق في الطبقة الثانية

يُعرِّف بروتوكول الربط بين نقطتين PPP آلية تغليف لنقل رزم بروتوكولات مختلفة عبر وصلة تصل بين نقطتين. في شبكة نموذجية، يحصل مستخدم على الاتصال على مستوى الطبقة الثانية باستعمال مُخدم نفاذ للشبكة NAS اعتماداً على تقنيات متنوعة تشمل خط المشترك الرقمي غير المتناظر ADSL والشبكة الرقمية للخدمات المتكاملة ISDN، بعد ذلك يُشغَّل بروتوكول الربط بين نقطتين عبر هذا الاتصال. في شبكة كهذه، تكون نقطة نهاية اتصال الطبقة الثانية ونقطة نهاية جلسة بروتوكول الربط بين نقطتين في نفس الجهاز المادي، وهو مُخدم النفاذ للشبكة في هذه الحالة. وما يفعله بروتوكول الأنفاق في الطبقة الثانية هو أنه يسمح لنقطتي النهاية أن تكونا في جهازين مختلفين تفصل بينهما شبكة تبديل رزم.[32]

طُوِّر البروتوكول في عام 1998، وهو الإصدار الثاني من بروتوكول سيسكو للتوجيه على مستوى الطبقة الثانية L2F [26]، لذلك غالباً ما يُشار إليه بالشكل L2TPv2، وهناك إصدار آخر من هذا البروتوكول هو الإصدار الثالث [الإنجليزية] L2TPv3 الذي شمل إضافات أمنية وهو موصوف في وثيقة طلب التعليقات RFC 3931.[33]

يمكن لبروتوكول الأنفاق على مستوى الطبقة الثانية أن يعمل بأحد نمطين:[25]

- النمط الطوعي: وفيه يُنشئ النفق عبر شبكة مزود الخدمة بين عميل ومخدم بعيد يدعمان البروتوكول، وتكون العلاقة بحسب نموذج طلب الخدمة، وليس هناك قيود تخص دعم البرتوكول بالنسبة لشبكة مزود الخدمة.

- النمط الإلزامي: وفيه يُنشئ يقوم المُستخدم بإنشاء نفق اتصال بين نقطتين مع مخدم نفاذ للشبكة، ثُمَّ يقوم المخدم بإنشاء نفق بروتوكول الأنفاق على مستوى الطبقة الثانية مع بوابة للبروتوكول في موقع بعيد، ولا يدرك المستخدم وجود نفق لبروتوكول الأنفاق على مستوى الطبقة الثانية.

باستعمال بروتوكول طبقة المقابس الآمنة

طالع أيضًا: بروتوكول طبقة المقابس الآمنة

طالع أيضًا: بروتوكول طبقة المقابس الآمنة

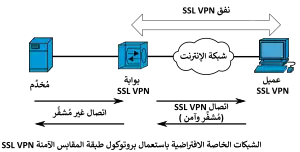

تؤمِّن الشبكات الخاصة الافتراضية باستعمال بروتوكول طبقة المقابس الآمنة (بالإنجليزية: SSL VPN) الوصول البعادي الآمن لمنظمة ما إلى مجموعة من الموارد كالمُخدمات. تتكون هذه الشبكة من بوابة واحدة أو أكثر من بوابات الشبكة الخاصة الافتراضية لبروتوكول طبقة المقابس الآمنة (بالإنجليزية: SSL/TLS VPN gateway) التي يُمكن للمستخدمين الاتصال معها باستعمال متصفحات الويب، ويجري تشفير البيانات المتبادلة بين الطرفين باستعمال بروتوكول طبقة المقابس الآمنة، ويحصل تبادل البيانات عبر نفق الشبكة الخاصة الافتراضية لبروتوكول طبقة المقابس الآمنة (بالإنجليزية: SSL/TLS VPN tunnel) الموصوف بوثيقة طلب التعليقات RFC 8446.[34] وتظهر أفضلية هذه الشبكات باعتمادها على بروتوكول طبقة المقابس الآمنة المُدمج في كل متصفحات الويب القياسية.[35]

يُعرَّف نفق الشبكة الخاصة الافتراضية لبروتوكول طبقة المقابس الآمنة بأنَّه تقنية يتم فيها تغليف البيانات المرسلة من عميل ما إلى عقدة وسطيّة، ويجري تشفير هذه البيانات بحسب ما يحدده بروتوكول طبقة المقابس الآمنة. أمّا بوابة الشبكة الخاصة الافتراضية لبروتوكول طبقة المقابس الآمنة فهي طرفية توجد في تخم أحد المواقع وتستعمل لتأمينه. تكون البوابة مخصص لتطبيق محدد، مثل البروتوكول الآمن لنقل النص الهجين HTTPS. تُستعمل هذه البوابات عندما يكون هناك حاجة لتقييد الوصول البعيد للشبكة وجعله محدوداً بعدد من الخدمات فقط.[36]

يُدير العملاء الاتصال في هذا النوع من الشبكات، وتختلف طريقة الإدارة عن بقية شبكات الوصول البعادي الخاصة الافتراضية التي عادةً ما يقوم العملاء فيها بإنشاء اتصال مباشر عبر الأنفاق مع المُخدِّم. أما في الشبكات الخاصة الافتراضية باستعمال بروتوكول طبقة المقابس الآمنة فيقوم العملاء بالاتصال مع البوابة، التي تلعب دور الوكيل بين العميل والخدمة والمطلوبة.[37]

باستعمال حزمة أمن بروتوكول الإنترنت

طالع أيضًا: حزمة أمن بروتوكول الإنترنت

طالع أيضًا: حزمة أمن بروتوكول الإنترنت

تشمل حزمة أمن بروتوكول الإنترنت عدداً من البروتوكولات التي تؤمن خدمات سرية وسلامة البيانات بالإضافة للتحقق من الهوية. من هذه البروتوكولات بروتوكول تبادل مفاتيح الإنترنت [الإنجليزية] (IKE)، الذي يؤمن التشفير بين طرفين تم التحقق من هويتهما. يعتمد هذا البروتوكول على مفاتيح تشفير قابلة للضبط يجري تغييرها بين الطرفين بشكل دوريّ.[38]

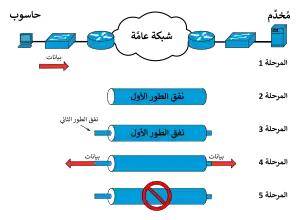

هناك طوران لبناء نفق باستعمال بروتوكول تبادل مفاتيح الإنترنت. خلال الطور الأول (بالإنجليزية: IKE Phase 1)، تُنشئ جلسة آمنة عبر نفق بين طرفي الاتصال، تشمل التحقق من هويتهمها وتشفير البيانات المنقولة فيما بينهما باستعمال مفتاح تشفير مشترك، ويُسمى هذا النفق بنفق الطور الأول (بالإنجليزية: IKE Phase 1 tunnel).[39] بعد ذلك، يبدأ الطور الثاني (بالإنجليزية: IKE Phase 2) ضمن نفق الطور الأول، ولكن على عكس الطور الأول، يُشفِّر طرفا الاتصال البيانات كلٌ باستعمال مفتاح تشفير خاص به.[40]

لتأمين عملية التحقق من الهوية وسلامة البيانات، يُمكن أن يُستعمل بروتوكول ترويسة التحقق من الهوية بروتوكول ترويسة التحقق من الهوية [41] وبروتوكول أمن تغليف الحمولة[42] وكلاهما جزء من حزمة أمن بروتوكول الإنترنت. يكمن الاختلاف الأساسي بين البروتوكولين في دعم التشفير، حيث لا يقدم بروتوكول ترويسة التحقق من الهوية أي تشفير على عكس بروتوكول أمن تغليف الحمولة، الذي يجري تفضيله لذلك.

يتم إنشاء النفق بين طرفي الاتصال كما يلي:[43][44]

- يبدأ أحد الطرفين اتصالاً مع الموجه المحلي الذي يربطه مع الشبكة العامة، ويجري توضيح الحاجة لإنشاء نفق باستعمال حزمة أمن بروتوكول الإنترنت نحو وجهة محددة العنوان.

- يقوم الموجه المحلي بالاتصال عبر الشبكة العامة مع الموجه البعيد الذي يصل شبكة الوجهة مع الشبكة العامة، ويجري إنشاء نفق الطور الأول.

- ضمن نفق الطور الأول، يجري التفاوض بين طرفي الاتصال، ويتم إنشاء نفق الطور الثاني، والذي يُسمّى أيضاً نفق حزمة أمن بروتوكول الإنترنت.

- يجري تبادل البيانات بشكل آمن بين الطرفين ضمن نفق الطور الثاني.

- يتم إغلاق النفق بعد فترة زمنية من الخمول أو بعد فترة محددة من الإنشاء، ويتم تحديد ذلك عند إنشائه.

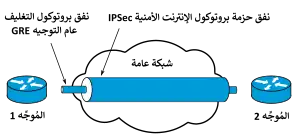

باستعمال بروتوكول التغليف عام التوجيه

يستعمل بروتوكول التغليف عام التوجيه [الإنجليزية] GRE لتغليف رزمة بيانات أي بروتوكول تشبيك(2) داخل رزمة بيانات بروتوكول تشبيك آخر.[23] لا يُقدِّم هذا البروتوكول أي حماية أمنية للرزمة التي يغلفها وينقلها، لذلك من الشائع أن ترسل رزم هذا البروتوكول ضمن نفق آمن يُنشئه بروتوكول آخر مثل نفق حزمة بروتوكول الإنترنت الأمنية.[45]

من الأمثلة على استعمالات نفق بروتوكول التغليف عام التوجيه هو الحاجة لنقل رزم بيانات بث مجموعاتي عبر نفق حزمة بروتوكول الإنترنت التي لا تنقل إلا رزم بيانات فريدة الوجهة. وفي هذه الحالة تُغلف رزم البث المجموعاتي ضمن رزم بروتوكول التغليف عام التوجيه التي تُغلَّف بدورها ضمن رزم بيانات بروتوكول التشبيك المُستعمل، وهكذا تنقل رزم البث المجموعاتي عبر نفق حزمة بروتوكول الإنترنت داخل رزم فريدة الوجهة.[45][46]

بين نقطتين

يُنشَأ هذا النفق عبر شبكة عامة ليصل بين منفذي موجهين(3). يجب تحديد نهايتي النفقين ثم عَنوانتُهما بعنوانين مميزين، ويجري بعد ذلك تزويد كل طرف من طرفي النفق بعنوان الطرف الآخر.[45] عند إرسال رزمة بيانات عبر أحد منفذي النفق يحصل ما يلي:[47]

- يجري تغليف رزمة البيانات المُرسلة باستعمال بروتوكول التغليف عام التوجيه وتشكيل رزمة بروتوكول التغليف عام التوجيه.

- يجري تغليف رزمة بروتوكول التغليف عام التوجيه ضمن رزمة بروتوكول التشبيك المستعمل في الشبكة، ويتم توليد رزمة بيانات بروتوكول التشبيك، مثلاً: قد يكون بروتوكول التشبيك هو الإصدار الرابع من بروتوكول الإنترنت.

- يتم توجيه رزمة بيانات بروتوكول التشبيك عبر الشبكة كأيَّة رزمة بيانات أُخرى وصولاً إلى وجهتها.

- في الوجهة، تُستخرج رزمة بروتوكول التغليف عام التوجيه من ضمن رزمة بيانات بروتوكول التشبيك.

- بالنسبة لرزمة بيانات بروتوكول التغليف عام التوجيه، فقد كان المسار عبارة عن قفزة واحدة، بين طرفي النفق، بغض النظر عن المسار الفيزيائي الحقيقي الذي سلكته رزمة بيانات بروتوكول التشبيك.

متعدد النقاط

الشبكة الخاصة الافتراضية الحركية مُتعددة النقاط [الإنجليزية] المعروفة اختصاراً بالمحارف: DMVPN، هي شكل خاص من أشكال الشبكات الخاصة الافتراضية بين المواقع، يمكن فيها إنشاء نفق بروتوكول التغليف عام التوجيه بشكل آلي بين أي موقعين لتبادل البيانات، ثم إغلاق النفق بعد الانتهاء من ذلك بشكل آلي أيضاً، ويتم تأمين هذه الأنفاق باستعمال حزمة بروتوكول الإنترنت الأمنية.[48]

لتنجح عملية الإنشاء الآلي للأنفاق بين طرفين، لابد للطرف المُنشئ أن يحصل على العنوان الفيزيائي للطرف الآخر للنفق، فهذه النهاية تتغير بشكل آلي مع كل تغيير للطرف الآخر للنفق، ويترتب على ذلك تغيير العنوان الفيزيائي للطرف الآخر للنفق أيضاً. ولمعرفة هذا العنوان يُستخدم بروتوكول مطابقة عنوان الخطوة التالية [الإنجليزية] المعروف اختصاراً بالمحارف: NHRP.[49] وهذا البروتوكول هو بروتوكول مطابقة عناوين طُوِّر أساساً في العام 1998م للعمل في شبكات النفاذ المتعدد التي لا تدعم البث العام [الإنجليزية]، المعروفة اختصاراً بالمحارف NBMA.[50] وصفت وثيقة طلب التعليقات RFC 2735 كيفية استخدامه في الشبكات الخاصة الافتراضية.[51]

يمكن تنفيذ الشبكة الخاصة الافتراضية الآلية متعددة النقاط باستعمال خاصية تعدد النقاط في بروتوكول التغليف عام التوجيه (بالإنجليزية: multipoint GRE اختصاراً mGRE) والتي تسمح للموجه بدعم أكثر من نفق على منفذ واحد. ولتحقيق ذلك هناك شكلان للطوبولوجيا هما: طوبولوجيا المركز والتفرعات (بالإنجليزية: hub-and-spoke topology) وطوبولوجيا بين التفرعات (بالإنجليزية: spoke-to-spoke topology). في الأولى يتم تهيئة منفذ واحد في الموجه المركزي ليكون منفذاً متعدد النقاط لبروتوكول التغليف عام التوجيه (بالإنجليزية: mGRE interface) ويشكل هذا المنفذ نقطة بداية لكل الأنفاق التي تُنشأ نحو التفرعات. أما في الثانية، فيتم تهيئة منفذ متعدد النقاط في المركز وفي كل تفرع من التفرعات، ويمكن إنشاء نفق بين أي موقعين متصلين مع الشبكة العامة.[52]

هوامش

1. والحرفان مأخوذان مطلع من كلمتي توجيه (بالإنجليزية: Routing) وتبديل (بالإنجليزية: Switching).

2. بروتوكول التشبيك (بالإنجليزية: Internetwork Protocol) هو بروتوكول يعمل على مستوى طبقة الشبكة، ويُقدِّم خدمة العنونة المنطقية التي تلعب دورا أساسياً في بناء شبكة واحدة تمتد على أكثر من بنية فيزيائية.[53]

3. وقد يكون هذا المنفذ معنوياً (بالإنجليزية: Logical interface) أو ماديَّاً (بالإنجليزية: Physical interface)، وتُصنَّف منافذ الموجه بحسب نوعية الخصائص التي التي يتمتع بها المنفذ، فإذا كانت خصائص المنفذ هي خصائص الوحدة المنطقية فقط، مثل عنوان الطبقة الثالثة وعائلة البروتوكول كان المنفذ منطقياً. أما إذا كانت خصائص المنفذ تشمل بالإضافة للخصائص المنطقية خصائص فيزيائية مثل مراقبة الزمن (بالإنجليزية: Clocking) وخيارات الطبقتين الأولى والثانية فإن المنفذ يكون فيزيائياً.[54]

انظر أيضًا

- حزمة أمن بروتوكول الإنترنت (IPSec)

- بروتوكول الأنفاق في الطبقة الثانية (L2TP)

- تبديل اللوافت متعدد البروتوكولات (MPLS)

مراجع

فهرس المراجع

- RFC 4026, P.4

- CCNA Security, P.430-432

- Comparing, Designing, and Deploying VPNs, P.11

- CCNP Routing and Switching, P.51-52

- CCNP Routing and Switching, P.53-55

- CCNP Routing and Switching, P.61-65

- CCNA Security, P.426

- CompTIA Security+ Deluxe, P.124

- Peter Dyson; Kevin Shafer (1999). Dictionary of Networking (باللغة الإنجليزية) (الطبعة الثالثة). SYBEX Inc. صفحة 410. ISBN 0782124615. الوسيط

|CitationClass=تم تجاهله (مساعدة) - CCNA Security, P.427

- Mark Lucas; Abhishek Singh; Chris Cantrell (2006). Anne Henmi (المحرر). Firewall Policies and VPN Configurations (باللغة الإنجليزية) (الطبعة الثالثة). Syngress Publishing,Inc. صفحة 221. ISBN 1597490881. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Cisco CCENT/CCNA, P.57

- Cisco CCENT/CCNA, P.58

- Rosen, E.; Rekhter, Y. (مارس 1999). "RFC 2547, BGP/MPLS VPNs" (باللغة الإنجليزية). صفحة 2. doi:10.17487/RFC2547. مؤرشف من الأصل في 11 ديسمبر 2019. اطلع عليه بتاريخ 5 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - RFC 4026, P.8-12

- Comparing, Designing, and Deploying VPNs , P.5-6

- RFC 2661, P.6

- RFC 4026, P.15

- RFC 4026, P.17

- Comparing, Designing, and Deploying VPNs, P.10

- RFC 4364, P.1

- Paul, Knight; Wright, Gregory; Gleeson, Bryan; Bach, Rainer; Sloane, Timon (مايو 2003). "Draft04: Network based IP VPN Architecture using Virtual Routers" (باللغة الإنجليزية). مؤرشف من الأصل في 23 نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - RFC 2784, P.1

- Comparing, Designing, and Deploying VPNs, P.15-16

- P.3، Comparing, Designing, and Deploying VPNs, P.9

- Valencia, A.; Littlewood, M.; Kolar, T. (مايو 1998). "RFC 2341, Cisco Layer Two Forwarding (Protocol) "L2F"" (باللغة الإنجليزية). صفحة 4. doi:10.17487/RFC2341. مؤرشف من الأصل في 19 ديسمبر 2019. اطلع عليه بتاريخ 11 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Hamzeh, K.; Pall, G.; Verthein, W.; Taarud, J.; Little, W.; Zorn, G. (يوليو 1999). "RFC 2637, Point-to-Point Tunneling Protocol (PPTP)" (باللغة الإنجليزية). doi:10.17487/RFC2637. مؤرشف من الأصل في 19 ديسمبر 2019. اطلع عليه بتاريخ 6 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - RFC 2661, P.1

- Comparing, Designing, and Deploying VPNs , P.14-15

- RFC 4364, P.4

- CCNP Routing and Switching, P.52

- RFC 2661, P.3

- Lau, Ed., J.; Townsley, Ed., M.; Goyret, Ed., I. (مارس 2005). "RFC 3931, Layer Two Tunneling Protocol - Version 3 (L2TPv3)" (باللغة الإنجليزية). doi:10.17487/RFC3931. مؤرشف من الأصل في 22 ديسمبر 2019. اطلع عليه بتاريخ 11 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Rescorla, E. (أغسطس 2018). "RFC 8446, The Transport Layer Security (TLS) Protocol Version 1.3" (باللغة الإنجليزية). doi:10.17487/RFC8446. ISSN 2070-1721. مؤرشف من الأصل في 08 فبراير 2020. اطلع عليه بتاريخ 30نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة); تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - Frankel, Sheila; Hoffman, Paul; Orebaugh, Angela; Park, R. (2008). "Guide to SSL VPNs". NIST Special Publication 800-113. National Institute of Standards and Technolog: 3-1. doi:10.6028/NIST.SP.800-113. مؤرشف من الأصل في 25 يوليو 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Gont, F. (أغسطس 2014). "RFC 7359, Layer 3 Virtual Private Network (VPN) Tunnel Traffic Leakages in Dual-Stack Hosts/NetworksIP Authentication Header" (باللغة الإنجليزية). صفحة 5-6. doi:10.17487/RFC7359. ISSN 2070-1721. مؤرشف من الأصل في 25 ديسمبر 2019. اطلع عليه بتاريخ 30 نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - SSL Remote Access VPNs, P.8

- RFC 7296, P.1

- RFC 7296, P.9

- RFC 7296, P.13

- Kent, S. (ديسمبر 2005). "RFC 2402, IP Authentication Header" (باللغة الإنجليزية). doi:10.17487/RFC2402. مؤرشف من الأصل في 30 أكتوبر 2019. اطلع عليه بتاريخ 28 نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Kent, S. (ديسمبر 2005). "RFC 2406, IP Encapsulating Security Payload (ESP)" (باللغة الإنجليزية). doi:10.17487/RFC2406. مؤرشف من الأصل في 6 نوفمبر 2019. اطلع عليه بتاريخ 28 نوفمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - CCNA Security, P.437

- CCNP Routing and Switching, P.63-64

- CCNP Routing and Switching, P.53

- CompTIA Network+, P.436

- RFC 2784, P.2

- CCNP Routing and switching, P.56

- CCNP Routing and switching, P.59-61

- Luciani, J.; Katz, D.; Piscitello, D.; Cole, B.; Doraswamy, N. (أبريل 1998). "RFC 2332, NBMA Next Hop Resolution Protocol (NHRP)" (باللغة الإنجليزية). صفحة 1. doi:10.17487/RFC2332. مؤرشف من الأصل في 31 أكتوبر 2019. اطلع عليه بتاريخ 2 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Fox, B.; Petri, B. (ديسمبر 1999). "RFC 2735, NHRP Support for Virtual Private Networks" (باللغة الإنجليزية). صفحة 1. doi:10.17487/RFC2735. مؤرشف من الأصل في 28 مارس 2019. اطلع عليه بتاريخ 2 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - CCNP Routing and switching, P.57

- POSTEL, JONATHAN B. (1980). "Internetwork Protocol Approaches". IEEE TRANSACTIONS ON COMMUNICATIONS. IEEE. 28 (4): 604 - 611. doi:10.1109/TCOM.1980.1094705. ISSN 0090-6778. مؤرشف من الأصل في 6 فبراير 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Doug Marschke,; Harry Reynolds (2008). JUNOS Enterprise Routing: A Practical Guide to JUNOS Software and Enterprise Certification (باللغة الإنجليزية) (الطبعة الأولى). O'Reilly Media, Inc. ISBN 9780596514426. الوسيط

|CitationClass=تم تجاهله (مساعدة)CS1 maint: extra punctuation (link)

المعلومات الكاملة عن المراجع التي استُشهد بها أكثر من مرة

أولاً: الكتب (مرتبة أبجدياً بحسب العنوان)

- Keith Barker; Scott Morris; Kevin Wallace; Michael Watkins (2012). CCNA Security 640-554 Official Cert Guide (باللغة الإنجليزية) (الطبعة الأولى). Cisco Press. ISBN 1587204460. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Kevin Wallace (2015). CCNP Routing and Switching ROUTE 300-101 Official Cert Guide (باللغة الإنجليزية). Cisco Press. ISBN 1587205599. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Wendell Odom (2013). Cisco CCENT/CCNA ICND1 100-101 Official Cert Guide (باللغة الإنجليزية) (الطبعة الأكاديمية). Pearson Education, Inc. ISBN 1587144859. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Mark Lewis (2006). Comparing, Designing, and Deploying VPNs (باللغة الإنجليزية). Cisco Press. ISBN 1587051796. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Keith Barker; Kevin Wallace (2015). CompTIA Network+ N10-006 Cert Guide (باللغة الإنجليزية). Pearson Certifi cation. ISBN 0789754088. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Emmett Dulaney (2009). CompTIA Security+ Deluxe Study Guide (باللغة الإنجليزية). Wiley Publishing, Inc. ISBN 9780470372968. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Jazib Frahim; Qiang Huang (2008). SSL Remote Access VPNs: an introduction to designing and configuring SSL Virtual private networks (باللغة الإنجليزية). Cisco press. ISBN 1587052423. الوسيط

|CitationClass=تم تجاهله (مساعدة)

ثانياً: وثائق طلب التعليقات (مرتبة تصاعدياً بحسب الرقم)

- Townsley, W.; Valencia, A.; Rubens, A.; Pall, G.; Zorn, G.; Palter, B. (أغسطس 1999). "RFC 2661, Layer Two Tunneling Protocol "L2TP"" (باللغة الإنجليزية). doi:10.17487/RFC2661. مؤرشف من الأصل في 18 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Farinacci, D.; Li, T.; Hanks, S.; Meyer, D.; Traina, P. (مارس 2003). "RFC 2784, Generic Routing Encapsulation (GRE)" (باللغة الإنجليزية). doi:10.17487/RFC2784. مؤرشف من الأصل في 18 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Andersson, L.; Madsen, T. (مارس 2005). "RFC 4026, Provider Provisioned Virtual Private Network (VPN) Terminology" (باللغة الإنجليزية). doi:10.17487/RFC4026. مؤرشف من الأصل في 01 يناير 2020. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Rosen, E.; Rekhter, Y. (فبراير 2006). "RFC 4364, BGP/MPLS IP Virtual Private Networks (VPNs)" (باللغة الإنجليزية). doi:10.17487/RFC4364. مؤرشف من الأصل في 18 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Fedyk, Ed., D.; Rekhter, Ed., Y.; Papadimitriou, Ed., D.; Rabbat, R.; Berger, L. (يوليو 2008). "RFC 5251, Layer 1 VPN Basic Mode" (باللغة الإنجليزية). doi:10.17487/RFC5251. مؤرشف من الأصل في 26 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Kaufman, C.; Hoffman, P.; Nir, Y.; Eronen, P.; Kivinen, T. (أكتوبر 2014). "RFC 7296, Internet Key Exchange Protocol Version 2 (IKEv2)" (باللغة الإنجليزية). doi:10.17487/RFC796. ISSN 2070-1721. مؤرشف من الأصل في 18 ديسمبر 2019. الوسيط

|CitationClass=تم تجاهله (مساعدة)

- قراءة مُوسَّعة

- Charlie Scott; Paul Wolfe; Mike Erwin (1999). Virtual Private Networks (باللغة الإنجليزية) (الطبعة الثانية). O'Reilly. ISBN 1565925297. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Mark Lewis (2004). Troubleshooting Virtual Private Networks (VPN) (باللغة الإنجليزية) (الطبعة الثانية). Cisco Press. ISBN 1587051044. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Howard Hooper (2012). CCNP Security VPN 642-648 (باللغة الإنجليزية) (الطبعة الأولى). Cisco Press. ISBN 1587204479. الوسيط

|CitationClass=تم تجاهله (مساعدة)

ملحق: سرد بالألفاظ الأجنبية

| B | ||

|---|---|---|

| شبكة عمود فقرية | Backbone network | |

| C | ||

| مراقبة الزمن | Clocking | |

| النمط الإلزامي | Compulsory mode | |

| عميل | Customer | |

| جهاز العميل | Customer Device | |

| جهاز تخم العميل | Customer Edge Device | |

| الشبكة الخاصة الافتراضية المرتكزة على أجهزة العميل | Customer Edge Based VPN | |

| الشبكة الخاصة الافتراضية المدارة من العملاء | Customer provisioned VPN | |

| E | ||

| موجه تخم شبكة تبديل اللوافت | Edge Label Switch Router | |

| التشفير بين الطرفيات | End-to-end encryption | |

| شبكة خاصة افتراضية خارجية | Extranet VPN | |

| شبكة عمود فقرية | Backbone network | |

| G | ||

| الشبكة الخاصة الافتراضية باستعمال التغليف عام التوجيه | Greneric Routing encapsulation | |

| H | ||

| طوبولوجيا المركز والتفرعات | Hub-and-spoke | |

| I | ||

| بروتوكول تشبيك | Internetwork Protocol | |

| شبكة خاصة افتراضية داخلية | Intranet VPN | |

| L | ||

| الشبكة الخاصة الافتراضية باستعمال تبديل اللوافت متعدد البروتوكولات على مستوى الطبقة الثانية | Layer 2 MPLS VPN | |

| الشبكة الخاصة الافتراضية باستعمال تبديل اللوافت متعدد البروتوكولات على مستوى الطبقة الثالثة | Layer 3 MPLS VPN | |

| منفذ معنوي | Logical interface | |

| M | ||

| الشبكة الخاصة الافتراضية باستعمال تبديل اللافتات متعدد البروتوكولات | MPLS VPN | |

| تعدد النقاط في بروتوكول التغليف عام التوجيهبروتوكول تشبيك | Multipoint GRE | |

| منفذ متعدد النقاط لبروتوكول التغليف عام التوجيه | Multipoint GRE interface | |

| N | ||

| مُخدم النفاذ إلى الشبكة | Network Access Server | |

| P | ||

| منفذ مادي | Physical interface | |

| الشبكات الخاصة الافتراضية المرتكزة على أجهزة المزود | Provider Edge Based VPN | |

| جهاز تخم المُزوِّد | Provider Edge Device | |

| جهاز المُزوِّد | Provider Device | |

| R | ||

| شبكات الوصول البعادي الخاصة الافتراضية | Remote access VPN | |

| توجيه | Routing | |

| S | ||

| مزود خدمة | Service Provider | |

| الشبكة الخاصة الافتراضية المدارة من مزود الخدمة | Service provider provisioned VPN | |

| موقع | Site | |

| الشبكات الخاصة الافتراضية بين المواقع | Site-to-site VPN | |

| طوبولوجيا بين التفرعات | spoke-to-spoke topology | |

| نفق الشبكة الخاصة الافتراضية لبروتوكول طبقة المقابس الآمنة | SSL/TLS VPN tunnel | |

| الشبكة الخاصة الافتراضية باستعمال بروتوكول طبقة المقابس الآمنة | SSL VPN | |

| تبديل | Switching | |

| T | ||

| نفق | Tunnel | |

| V | ||

| شبكة خاصة افتراضي | Virtual Private Network | |

| موجه افتراضي | Virtual Router | |

| شبكة الموجه الافتراضي الخاصة الافتراضية | Virtual Router VPN | |

| نمط اختياري | Voluntary mode | |

وصلات خارجية

صور وملفات صوتية من كومنز

صور وملفات صوتية من كومنز

- الشبكات الخاصة الافتراضية الآلية متعددة النقاط، مقالة على موقع سيسكو.

- ما هي الشبكات الخاصة الافتراضية باستعمال بروتوكول المقابس الآمن، مقالة على موقع تيك تارغيت.

- دليل تهيئة الشبكات الخاصة الافتراضية في أنظمة تشغيل سيسكو.

- بوابة تعمية

- بوابة أمن الحاسوب

- بوابة اتصال عن بعد

- بوابة إنترنت