مصادقة إلكترونية

المصادقة الإلكترونية هي عملية تأسيس الثقة في هُوية المستخدم التي يتم تقديمها إلكترونياً لنظام المعلومات. [1] المصادقة الرقمية أو المصادقة الإلكترونية يتم استخدام كلا المصطلحين بشكل مترادف عند الإشارة إلى عملية المصادقة التي تؤكد أو تصادق على هوية الشخص وعمله. عند استخدامها بالاقتران مع التوقيع الإلكتروني، يمكن أن تقدم دليلاً على ما إذا كان قد تم العبث بالبيانات المستلمة بعد توقيعها من قبل المرسل الأصلي. في الوقت الذي أصبحت فيه عمليات الاحتيال وسرقة الهوية متفشية، يمكن أن تكون المصادقة الإلكترونية وسيلة أكثر أماناً للتحقق من هوية الشخص عند إجراء المعاملات عبر الإنترنت. [2]

هناك العديد من أساليب المصادقة الإلكترونية التي يمكن استخدامها لمصادقة هوية المستخدم التي تتراوح من كلمة مرور إلى مستويات أعلى من الأمان تستخدم المصادقة متعددة العوامل (MFA). [3] استنادًا إلى مستوى الأمان المستخدم، قد يحتاج المستخدم إلى إثبات هويته من خلال استخدام رموز الأمان أو الطعن في الأسئلة أو امتلاك شهادة من مرجع مصدق لجهة خارجية تشهد على هويته. [4]

نظرة عامة

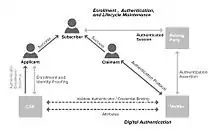

قام المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) بتطوير نموذج مصادقة إلكتروني عام [5] يوفر إطاراً أساسياً حول كيفية إنجاز عملية المصادقة بغض النظر عن الولاية القضائية أو المنطقة الجغرافية. وفقًا لهذا النموذج، تبدأ عملية التسجيل بشخص يتقدم لمزود خدمة الاعتماد (CSP). يحتاج مزود خدمة الاعتماد(CSP) إلى إثبات هوية مقدم الطلب قبل متابعة المعاملة. بمجرد تأكيد هوية مقدم الطلب من قِبل CSP، حيث يتلقى حالة "المشترك"، ويتم منح المصادقة، مثل التوكن وبيانات الاعتماد، والتي قد تكون في شكل اسم المستخدم.

يعتبر CSP مسؤولاً عن إدارة بيانات الاعتماد إلى جانب بيانات تسجيل المشترك طوال فترة الاعتماد. يتم تكليف المشترك مع الحفاظ على المصادقة. مثال على ذلك هو عندما يستخدم المستخدم عادة جهاز كمبيوتر معين للقيام بالخدمات المصرفية عبر الإنترنت. إذا حاول الوصول إلى حسابه البنكي من كمبيوتر آخر، فلن تكون المصادقة موجودًة. من أجل الوصول، سيحتاج المشترك إلى التحقق من هويته إلى CSP، والتي قد تكون في شكل الإجابة على سؤال التحدي بنجاح قبل أن يتم منحه حق الوصول. [4]

التاريخ

كانت الحاجة إلى المصادقة سائدة عبر التاريخ. في العصور القديمة، كان الناس يتعرفون على بعضهم البعض من خلال التواصل البصري والمظهر الجسدي. كان السومريون في بلاد ما بين النهرين القديمة يستشهدون على موثوقية كتاباتهم باستخدام الأختام المزخرفة برموز التعريف. مع مرور الوقت أصبحت أكثر الطرق شيوعاً لتوفير المصادقة هي التوقيع بخط اليد. [2]

عوامل المصادقة

هناك ثلاثة عوامل مقبولة بشكل عام تستخدم لإنشاء هوية رقمية للمصادقة الإلكترونية، بما في ذلك:

- عامل المعرفة، وهو شيء يعرفه المستخدم، مثل كلمة المرور، الإجابة على أسئلة التحدي أو أرقام الهوية أو رقم التعريف الشخصي.

- عامل الامتلاك، وهو شيء يمتلكه المستخدم، مثل الهاتف المحمول أو الكمبيوتر الشخصي أو التوكن

- عامل المقياس الحيوي، وهو يمثل جزء من المستخدم، مثل بصمة الأُصبَع أو فحص العين أو نمط الصوت

من بين العوامل الثلاثة، فإن عامل المقياس الحيوي هو الأكثر ملاءمةً وإقناعاً لإثبات هُوِية الفرد. ومع ذلك، فإن الاضطرار إلى الاعتماد على هذا العامل الوحيد يمكن أن يكون مُكْلِفاً. على الرغم من وجود نقاط ضعف فريدة خاصة بهذه العوامل، إلا أن الجمع بين عاملين أو أكثر يؤدي إلى المصادقة الموثوقة. يوصى دائماً باستخدام مصادقة متعددة العوامل لهذا السبب. [2]

أساليب

غالبًا ما يتم تصنيف أنظمة المصادقة حسب عدد العوامل التي تتضمنها. العوامل الثلاثة التي غالباً ما تُعتبر حجر الزاوية للمصادقة هي: شيء تعرفه (على سبيل المثال، كلمة مرور) شيء لديك (على سبيل المثال، شارة معرف أو مفتاح تشفير) شيء يمثلك (على سبيل المثال، طباعة صوتية، طباعة إبهام أو الوسائل البيومترية الأخرى)

المصادقة متعددة العوامل بشكل عام أكثر أمانًا من المصادقة أحادية العامل. ولكن، لا تزال بعض أساليب المصادقة متعددة العوامل عرضة لحالات مثل هجمات طروادة. [6] الأساليب الشائعة المستخدمة في أنظمة المصادقة ملخصة أدناه.

توكن

التوكن بشكل عام هو شيء يمتلكه المُطالِب وضوابط يمكن استخدامها للتحقق من هوية المطالب. في المصادقة الإلكترونية، يصادق المطالب على نظام أو تطبيق عبر الشبكة. لذلك، يعتبر التوكن المستخدم للمصادقة الإلكترونية سرياً ويجب حمايته. قد يكون التوكن، على سبيل المثال، مفتاح تشفير محمي بواسطة تشفيره بكلمة مرور. يجب على المحتال سرقة المفتاح المشفر ومعرفة كلمة المرور لاستخدام التوكن.

كلمات المرور والمصادقة المستندة إلى PIN

يتم تصنيف كلمات المرور وأرقام التعريف الشخصية كأسلوب "شيء تعرفه". تعتبر مجموعة من الأرقام والرموز والأحرف المختلطة أقوى من كلمة المرور ذات الأحرف فقط. وأيضاً، فإن اعتماد ميزات Transport Layer Security (TLS) أو Secure Socket Layer (SSL) أثناء عملية نقل المعلومات سيؤدي أيضًا إلى إنشاء قناة مشفرة لتبادل البيانات ولحماية المعلومات المقدمة. حالياً، تستهدف معظم هجمات الأمان على أنظمة المصادقة المستندة إلى كلمة المرور. [7]

مصادقة المفتاح العام

(بالإنجليزية: Public-key authentication)

يحتوي هذا النوع من المصادقة على جزأين. أحدهما مفتاح عام والآخر مفتاح خاص. يتم إصدار المفتاح العام من قبل سلطة إصدار الشهادات وهو متاح لأي مستخدم أو خادم. أما المفتاح الخاص فيُعرَف من قبل المستخدم فقط. [8]

مصادقة المفتاح المتماثل

(بالإنجليزية: Symmetric-key authentication)

يشارك المستخدم مفتاحًا فريدًا مع خادم المصادقة. عندما يرسل المستخدم رسالة تم إنشاؤها بشكل عشوائي (رسالة التحدي) مشفرة بواسطة المفتاح السري إلى خادم المصادقة، إذا كان يمكن مطابقة الرسالة من قبل الخادم باستخدام مفتاحه السري المشترك، تتم مصادقة المستخدم. عند تنفيذها مع مصادقة كلمة المرور، توفر هذه الطريقة أيضًا حلاً ممكنًا لأنظمة المصادقة ثنائية العامل. [9]

المصادقة المستندة إلى SMS

.jpg.webp)

يتلقى المستخدم كلمة المرور عن طريق قراءة الرسالة في الهاتف الخلوي، ويعيد كتابة كلمة المرور لإكمال المصادقة. خدمة الرسائل القصيرة (SMS) فعالة للغاية عندما يتم اعتماد الهواتف المحمولة بشكل شائع. تعتبر الرسائل القصيرة مناسبة أيضًا لهجمات man-in-the-middle (MITM) ، نظرًا لأن استخدام الرسائل القصيرة لا يشمل الإنترنت. [10]

المصادقة البيومترية

(بالإنجليزية: Biometric authentication)

المصادقة البيومترية هي استخدام السمات الفيزيائية الفريدة وقياسات الجسم كوسيط لتحسين التعرف والتحكم في الوصول. تشمل الخصائص الفيزيائية التي تُستخدم غالبًا للمصادقة البصمات والتعرف على الصوت والوجه والتعرف على المسح الضوئي لأن هذه كلها فريدة لكل فرد على حدة. تقليديا، المصادقة البيومترية القائمة على أنظمة التعرف على رمز، مثل جواز السفر، ويصبح في الوقت الحاضر واحدة من أكثر أنظمة تحديد آمنة لحماية المستخدم. ابتكار تكنولوجي جديد يوفر مجموعة واسعة من الخصائص السلوكية أو الفيزيائية التي تحدد المفهوم الصحيح لمصادقة البيومترية. [11]

مصادقة الهوية الرقمية

تشير مصادقة الهوية الرقمية إلى الاستخدام المشترك للجهاز والسلوك والموقع والبيانات الأخرى، بما في ذلك عنوان البريد الإلكتروني ومعلومات الحساب وبطاقة الائتمان، لمصادقة المستخدمين عبر الإنترنت في الوقت الفعلي.

أوراق الاعتماد الإلكترونية

أوراق الاعتماد الورقية هي المستندات التي تشهد على الهوية أو السمات الأخرى لفرد أو كيان يسمى موضوع بيانات الاعتماد. بعض أوراق الاعتماد الشائعة تشمل جوازات السفر وشهادات الميلاد وتراخيص القيادة وبطاقات هوية الموظف. يتم التصديق على أوراق الاعتماد نفسها بطرق متنوعة: تقليديا ربما عن طريق توقيع أو ختم، وأوراق وأحبار خاصة، ونقش عالي الجودة، واليوم من خلال آليات أكثر تعقيدًا، مثل الصور المجسمة، التي تجعل بيانات الاعتماد قابلة للتمييز ويصعب نسخها أو تشكيل. في بعض الحالات، يكون الحيازة البسيطة لبيانات الاعتماد كافية لإثبات أن المالك الفعلي لوثائق التفويض هو بالفعل موضوع أوراق الاعتماد. بشكل أكثر شيوعًا، تحتوي بيانات الاعتماد على معلومات بيومترية مثل وصف الموضوع أو صورة للموضوع أو التوقيع المكتوب بخط اليد للموضوع الذي يمكن استخدامه للتحقق من أن حامل بيانات الاعتماد هو بالفعل موضوع بيانات الاعتماد. عندما يتم تقديم أوراق الاعتماد هذه شخصيًا، يمكن التحقق من القياسات الحيوية للمصادقة الموجودة في أوراق الاعتماد هذه للتأكد من أن المالك الفعلي لبيانات الاعتماد هو الموضوع.

المحققين

في أي معاملة مصادق عليها عبر الإنترنت، المدقق هو الطرف الذي يتحقق من أن المدعي لديه ملكية وسيطرة الرمز الذي يتحقق من هويته. يقوم المدعي بتوثيق هويته أو معرفتها لأحد المدققين باستخدام توكن وبروتوكول المصادقة. وهذا ما يسمى إثبات الملكية (PoP). تم تصميم العديد من بروتوكولات PoP بحيث لا يتعلم المدقق بدون معرفة الرمز المميز قبل تشغيل بروتوكول المصادقة أي شيء عن الرمز المميز من التشغيل. قد يكون المدقق و CSP هو نفس الكيان، وقد يكون المدقق والطرف المعتمد هو نفس الكيان أو قد يكون الثلاثة كيانات منفصلة. من غير المرغوب فيه أن يتعلم المدققون الأسرار المشتركة إلا إذا كانوا جزءاً من نفس الكيان مثل CSP الذي سجل الرموز. عندما يكون المدقق والطرف المعول كيانين منفصلين، يجب أن ينقل المدقق نتيجة بروتوكول المصادقة إلى الطرف المعتمد. الكائن الذي أنشأه المدقق لنقل هذه النتيجة يسمى توكيد. [12]

مخططات المصادقة

هناك أربعة أنواع من خطط المصادقة: المصادقة المحلية، المصادقة المركزية، المصادقة المركزية العالمية، المصادقة العالمية وتطبيق الويب (البورتال).

عند استخدام نظام مصادقة محلي، يحتفظ التطبيق بالبيانات المتعلقة بأوراق اعتماد المستخدم. لا يتم مشاركة هذه المعلومات عادةً مع التطبيقات الأخرى. يقع على عاتق المستخدم للحفاظ على وتذكر أنواع وعدد أوراق الاعتماد المرتبطة بالخدمة التي يحتاجون إلى الوصول إليها. يعد هذا نظامًا عالي المخاطر نظرًا لاحتمال تعرض مساحة التخزين لكلمات المرور للخطر.

المصادقة والتوقيع الرقمي

في كثير من الأحيان، يتم تطبيق المصادقة والتوقيع الرقمي بالتزامن. في التوقيعات الإلكترونية المتقدمة، يقوم الموقع بالتوثيق والمصادقة بشكل فريد على التوقيع. في حالة التوقيع الإلكتروني المؤهل كما هو محدد في لائحة eIDAS ، يتم اعتماد هوية الموقّع من قِبل مزود خدمة ثقة مؤهل. إن ربط التوقيع والمصادقة يدعم أولاً القيمة الإثباتية للتوقيع - يشار إليها عادةً باسم عدم التنصل من الأصل. تسمى حماية الرسالة على مستوى الشبكة بعدم التنصل من الانبعاثات. يرتبط المرسل المصادق عليه ومحتوى الرسالة ببعضهما البعض. إذا حاول طرف ثالث تغيير محتوى الرسالة، فإن التوقيع يفقد صلاحيته. [13]

تقييم المخاطر

عند تطوير الأنظمة الإلكترونية، هناك بعض معايير الصناعة التي تتطلب من وكالات الولايات المتحدة ضمان أن توفر المعاملات مستوى مناسبًا من الأمان. بشكل عام، تعتمد الخوادم دليل المصادقة الإلكترونية لمكتب الإدارة والميزانية التابع للولايات المتحدة (OMB's) للوكالات الفيدرالية (M-04-04) كدليل، يتم نشره لمساعدة الوكالات الفيدرالية على توفير خدمات إلكترونية آمنة تحمي الخصوصية الفردية. يطلب من الوكالات التحقق مما إذا كانت معاملاتها تتطلب المصادقة الإلكترونية، وتحديد مستوى مناسب من الضمان. [14]

أنشأت أربعة مستويات من الضمان: [15]

مستوى الضمان 1: ثقة ضئيلة أو معدومة في صحة الهوية المؤكدة. ضمان المستوى 2: بعض الثقة في صحة الهوية المؤكدة. مستوى الضمان 3: ثقة عالية في صحة الهوية المؤكدة. مستوى الضمان 4: ثقة عالية جدًا في صحة الهوية المؤكدة.

تحديد مستويات الضمان

يقترح OMB عملية من خمس خطوات لتحديد مستوى الضمان المناسب لتطبيقاتهم:

- إجراء تقييم للمخاطر، والذي يقيس الآثار السلبية المحتملة.

- قارن بمستويات الضمان الخمسة وحدد أي منها يناسب هذه الحالة.

- اختر التكنولوجيا وفقًا للإرشادات الفنية الصادرة عن NIST.

- تأكيد عملية المصادقة المحددة تلبي المتطلبات.

- إعادة تقييم النظام بانتظام وضبطه مع التغييرات. [16]

يتم تقييم المستوى المطلوب من تأكيد المصادقة من خلال العوامل التالية:

- إزعاج أو ضيق أو ضرر بالمكانة أو السمعة

- خسارة مالية أو مسؤولية وكالة

- الإضرار ببرامج الوكالة أو المصالح العامة

- النشر غير المصرح به عن المعلومات الحساسة.

- السلامة الشخصية؛ و / أو الانتهاكات المدنية أو الجنائية. [16]

المبادئ التوجيهية واللوائح

بسبب نمو الحلول السحابية الجديدة والمعاملات عبر الإنترنت، تلعب الهويات من شخص لآخر ومن آلة إلى أخرى دورًا مهمًا في تحديد الأفراد والوصول إلى المعلومات. وفقًا لمكتب الإدارة والميزانية في الولايات المتحدة، تم إنفاق أكثر من 70 مليون دولار على حلول إدارة الهوية في عامي 2013 و 2014. [17]

الولايات المتحدة

تعد المصادقة الإلكترونية جزءًا أساسياً من جهود حكومة الولايات المتحدة لتوسيع الحكومة الإلكترونية، كوسيلة لجعل الحكومة أكثر فاعلية وكفاءة وأسهل في الوصول إليها. تتيح خدمة المصادقة الإلكترونية للمستخدمين الوصول إلى الخدمات الحكومية عبر الإنترنت باستخدام معرفات تسجيل الدخول (بيانات اعتماد الهوية) من مواقع الويب التي يثق بها كل من المستخدم والحكومة.

المصادقة الإلكترونية هي عبارة عن شراكة على مستوى الحكومة تدعمها الوكالات التي تتألف من المجلس الفيدرالي لمديري المعلومات. إدارة الخدمات العامة بالولايات المتحدة (GSA) هي الشريك الرئيسي للوكالة. تعمل المصادقة الإلكترونية من خلال الارتباط بمصدر بيانات اعتماد موثوق، مما يجعل من الضروري للمستخدم تسجيل الدخول إلى موقع المُصدر للحصول على بيانات اعتماد المصادقة. يتم بعد ذلك نقل بيانات الاعتماد أو معرّف المصادقة الإلكترونية إلى موقع الويب الحكومي الداعم الذي يسبب المصادقة. تم إنشاء النظام استجابةً لمذكرة صدرت في 16 ديسمبر 2003 من خلال مكتب الإدارة والميزانية. مذكرة M04-04 البيت الأبيض. [16]

أوروبا

في أوروبا ، توفر eIDAS إرشادات لاستخدامها في المصادقة الإلكترونية فيما يتعلق بالتوقيعات الإلكترونية وخدمات الشهادات لمصادقة الموقع. بمجرد تأكيد الدولة العضو المصدرة، يتعين على الدول المشاركة الأخرى قبول التوقيع الإلكتروني للمستخدم كصحيح للمعاملات عبر الحدود.

بموجب eIDAS ، يشير التعريف الإلكتروني إلى وحدة مادة / غير مادية تحتوي على بيانات تعريف شخصية ليتم استخدامها للمصادقة على خدمة عبر الإنترنت. يشار إلى المصادقة كعملية إلكترونية تسمح بالتعرف الإلكتروني للشخص الطبيعي أو الاعتباري. خدمة الثقة هي خدمة إلكترونية تُستخدم لإنشاء التواقيع الإلكترونية والتحقق منها والتحقق من صحتها، بالإضافة إلى إنشاء شهادات للتحقق من موقع الويب والتحقق منها والتحقق من صحتها.

تسمح المادة 8 من eIDAS بآلية المصادقة التي يستخدمها شخص طبيعي أو اعتباري لاستخدام طرق تحديد الهوية الإلكترونية في تأكيد هويتهم لطرف معوّل. يوفر الملحق الرابع متطلبات الشهادات المؤهلة لمصادقة الموقع. [18] [19]

روسيا

تعد المصادقة الإلكترونية جزءاً أساسياً من جهود الحكومة الروسية لتوسيع نطاق الحكومة الإلكترونية، كطريقة لجعل الحكومة أكثر فاعلية وكفاءة وأسهل للوصول إلى الشعب الروسي. تتيح خدمة المصادقة الإلكترونية [20] للمستخدمين الوصول إلى الخدمات الحكومية عبر الإنترنت باستخدام معرفات تسجيل الدخول (بيانات اعتماد الهوية) لديهم بالفعل من مواقع الويب التي يثقون بها والحكومة.

تطبيقات أخرى

بصرف النظر عن الخدمات الحكومية، تستخدم المصادقة الإلكترونية على نطاق واسع في التكنولوجيا والصناعات الأخرى. تجمع هذه التطبيقات الجديدة بين ميزات ترخيص الهويات في قاعدة البيانات التقليدية والتكنولوجيا الجديدة لتوفير استخدام أكثر أمانًا وتنوعًا للمصادقة الإلكترونية. بعض الأمثلة موصوفة أدناه.

مصادقة المحمول

مصادقة المحمول هي التحقق من هوية المستخدم من خلال استخدام جهاز محمول. يمكن التعامل معها كحقل مستقل أو يمكن تطبيقها مع أنظمة المصادقة متعددة العوامل الأخرى في مجال المصادقة الإلكترونية. [21]

للمصادقة على الأجهزة المحمولة، هناك خمسة مستويات من حساسية التطبيق من المستوى 0 إلى المستوى 4. المستوى 0 هو للاستخدام العام عبر جهاز محمول ولا يتطلب أي مصادقة هوية، بينما يحتوي المستوى 4 على أكثر الإجراءات المتعددة لتحديد المستخدمين. [22] بالنسبة لأي من المستويين، من السهل نسبيا معالجة المصادقة على الأجهزة المحمولة. أولاً، يقوم المستخدمون بإرسال كلمة مرور لمرة واحدة (OTP) عبر القنوات غير المتصلة بالإنترنت. بعد ذلك، يقوم الخادم بتعريف المعلومات وإجراء الضبط في قاعدة البيانات. نظرًا لأن المستخدم هو الوحيد الذي لديه حق الوصول إلى رمز PIN ويمكنه إرسال المعلومات عبر أجهزته المحمولة، فهناك خطر منخفض للهجمات. [23]

مصادقة التجارة الإلكترونية

في وقت مبكرمن ثمانينات القرن العشرين، تم تنفيذ التبادل الإلكتروني للبيانات (EDI) للأنظمة، والذي كان يعتبر ممثلا في وقت مبكر من التجارة الإلكترونية. لكن ضمان أمنها ليس مشكلة كبيرة لأن الأنظمة كلها مبنية على شبكات مغلقة. ومع ذلك، في الآونة الأخيرة، تحولت المعاملات التجارية للمستهلك. فرضت أطراف المعاملات عن بُعد تطبيق أنظمة مصادقة التجارة الإلكترونية. [24]

بشكل عام، فإن النهج المعتمد في مصادقة التجارة الإلكترونية هو في الأساس نفس المصادقة الإلكترونية. الفرق هو أن مصادقة التجارة الإلكترونية هي مجال أكثر ضيقًا يركز على المعاملات بين العملاء والموردين. يتضمن مثال بسيط لمصادقة التجارة الإلكترونية عميلًا يتصل بخادم تاجر عبر الإنترنت. عادةً ما يستخدم خادم التاجر خادم الويب لقبول طلبات العملاء ونظام إدارة قاعدة البيانات لإدارة البيانات وبوابة الدفع لتوفير خدمات الدفع عبر الإنترنت. [25]

وجهات نظر

لمواكبة تطور الخدمات في العالم الرقمي، هناك حاجة مستمرة لآليات الأمان. على الرغم من استمرار استخدام كلمات المرور، من المهم الاعتماد على آليات المصادقة، وأهمها المصادقة متعددة العوامل. مع استمرار استخدام التوقيعات الإلكترونية في التوسع بشكل كبير في جميع أنحاء الولايات المتحدة والاتحاد الأوروبي وفي جميع أنحاء العالم، هناك توقعات بأن اللوائح مثل eIDAS سيتم تعديلها في النهاية لتعكس الظروف المتغيرة جنبًا إلى جنب مع اللوائح في الولايات المتحدة. [26]

المراجع

- The Office of the Government Chief Information Officer. "What is e-Authentication?". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في 22 ديسمبر 2015. اطلع عليه بتاريخ 01 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Balbas, Luis. "Digital Authentication - Factors, Mechanisms and Schemes". Cryptomathic. مؤرشف من الأصل في 5 يوليو 2018. اطلع عليه بتاريخ 09 يناير 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة) - McMahon, Mary. "What is E-Authentication?". wiseGEEK. مؤرشف من الأصل في 11 يونيو 2018. اطلع عليه بتاريخ 02 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Turner, Dawn M. "Digital Authentication - the Basics". Cryptomathic. مؤرشف من الأصل في 18 يونيو 2019. اطلع عليه بتاريخ 09 يناير 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Burr, William; Dodson, Donna; Newton, Elaine. "Electronic Authentication Guideline" (PDF). National Institute of Standards and Technology. مؤرشف من الأصل في 1 مايو 2017. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Schneier, Bruce. "The Failure of Two-Factor Authentication". Schneier on Security. مؤرشف من الأصل في 9 يوليو 2019. اطلع عليه بتاريخ 02 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Office of the Government Chief Information Officer. "Passwords and PINs based Authentication". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في 31 مايو 2015. اطلع عليه بتاريخ 02 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Office of the Government Chief Information Officer. "Public-Key Authentication". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في 31 مايو 2015. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Office of the Government Chief Information Officer. "Symmetric-key Authentication". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في July 9, 2015. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Office of the Government Chief Information Officer. "SMS based Authentication". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في 27 أغسطس 2015. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Office of the Government Chief Information Officer. "Biometric Authentication". The Government of the Hong Kong Special Administrative Region of the People's Republic of China. مؤرشف من الأصل في January 8, 2015. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Burr, William; Dodson, Donna; Polk, W. "INFORMATION SECURITY" (PDF). National Institute of Standards and Technology. مؤرشف من الأصل في 28 أغسطس 2017. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Turner, Dawn M. "Understanding Non-Repudiation of Origin and Non-Repudiation of Emission". Cryptomathic. مؤرشف من الأصل في 5 أكتوبر 2017. اطلع عليه بتاريخ 09 يناير 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "E-Authentication Risk Assessment for Electronic Prescriptions for Controlled Substances" (PDF). مؤرشف من الأصل (PDF) في 27 أبريل 2017. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Radack, Shirley. "ELECTRONIC AUTHENTICATION: GUIDANCE FOR SELECTING SECURE TECHNIQUES". مؤرشف من الأصل في 15 سبتمبر 2015. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Bolten, Joshua. "Memorandum: E-Authentication Guideline for Federal Agencies" (PDF). Executive Office of the President, Office of Management and Budget (OMB). مؤرشف من الأصل (PDF) في 7 يناير 2017. اطلع عليه بتاريخ 09 يناير 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة) - McCarthy, Shawn. "E-authentication: What IT managers will be focusing on over the next 18 months". GCN. مؤرشف من الأصل في 20 ديسمبر 2014. اطلع عليه بتاريخ 02 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Turner, Dawn. "Understanding eIDAS". Cryptomathic. مؤرشف من الأصل في 3 يونيو 2019. اطلع عليه بتاريخ 12 أبريل 2016. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "Regulation (EU) No 910/2014 of the European Parliament and of the Council of 23 July 2014 on electronic identification and trust services for electronic transactions in the internal market and repealing Directive 1999/93/EC". EUR-Lex. The European Parliament and the Council of the European Union. مؤرشف من الأصل في 26 يوليو 2019. اطلع عليه بتاريخ 18 مارس 2016. الوسيط

|CitationClass=تم تجاهله (مساعدة) - "Постановление Правительства РФ от 28 ноября 2011 г. N 977 "О федеральной государственной информационной системе "Единая система идентификации и аутентификации в инфраструктуре, обеспечивающей информационно-технологическое взаимодействие информационных систем, используемых для предоставления государственных и муниципальных услуг в электронной форме"". مؤرشف من الأصل في 9 ديسمبر 2018. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Margaret, Rouse. "mobile authentication definition". SearchSecurity.com. مؤرشف من الأصل في 2 أبريل 2018. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Government of India Department of Electronics and Information Technology Ministry of Communications and Information Technology. "e-Pramaan: Framework for e-Authentication" (PDF). مؤرشف من الأصل (PDF) في 5 مارس 2016. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - استشهاد فارغ (مساعدة)

- Ford, Matthew (23 Feb 2005). "Identity Authentication and 'E-Commerce'". Warwick, Journal of Information Law &Technology. مؤرشف من الأصل في 09 أغسطس 2019. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Sawma, Victor. "A New Methodology for Deriving Effective Countermeasures Design Models". School of Information Technology and Engineering, University of Ottawa. مؤرشف من الأصل في 4 مارس 2016. اطلع عليه بتاريخ 03 نوفمبر 2015. الوسيط

|CitationClass=تم تجاهله (مساعدة) - Walker, Heather. "How eIDAS affects the USA". Cryptomathic. مؤرشف من الأصل في 10 يناير 2017. اطلع عليه بتاريخ 09 يناير 2017. الوسيط

|CitationClass=تم تجاهله (مساعدة)

روابط خارجية

- موقع حكومة الولايات المتحدة للمصادقة الإلكترونية

- مذكرة التوجيه للمصادقة الإلكترونية بواسطة randum M04-04

- DigiD - هوية رقمية مشتركة تنفذها إدارة الضرائب الهولندية و GBO. Overheid '(Gemeenschappelijke Beheerorganisatie)

- Cartão do Cidadão - وثيقة برتغالية تمكن حاملها من تحديد هويته / نفسها بشكل آمن سواء في العالم المادي أو الرقمي

- الرسوم المتحركة للمصادقة الإلكترونية - أساليب المصادقة المشتركة (سيناريو)

- المصادقة الإلكترونية: إرشادات لاختيار التقنيات الآمنة

- ناسيو من أنت؟ أريد حقًا أن أعرف: المصادقة الإلكترونية وآثارها على الخصوصية

- دليل المصادقة الإلكترونية (المنشور الخاص 800-63-2) ، أغسطس 2013

- الاستراتيجية الوطنية للهويات الموثوقة في الفضاء الإلكتروني (NSTIC)

- بوابة تقنية المعلومات